En quelques années, les smartphones et tablettes sont devenus le principal point d’accès à internet dans le monde. Cette évolution a entrainé la création de nombreux réseaux Wi-Fi permettant d’être connecté en permanence et offrant un nouveau terrain de jeu aux hackers. Le nombre grandissant de réseaux publics et de personnes s’y connectant a démultiplié les opportunités d’attaques du type Man-In-The-Middle, aussi connues sous l’acronyme MITM.

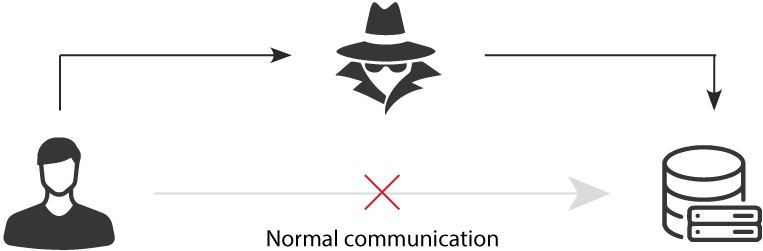

Une attaque MITM, se réalise lorsqu’une communication entre deux parties est interceptée par une entité extérieure / tierce. L’auteur de l’attaque espionne illicitement la communication et l’altère parfois, tout en s’assurant que l’échange paraisse normal.

Une interception MITM cible généralement les utilisateurs de boîtes email professionnelles, d’applications bancaires, de sites marchands ou encore de solutions professionnelles SaaS dans le but de voler leurs identifiants, numéros de cartes et comptes bancaires, etc…

COMMENT SE DEROULE UNE ATTAQUE DE TYPE MAN-IN-THE-MIDDLE

La plupart du temps, l’échange entre les deux parties est intercepté via une connexion Wi-Fi. Les pirates créent des réseaux publics libres d’accès utilisant des noms légitimes. Lorsqu’un utilisateur connecte son terminal au réseau malveillant, toutes les données envoyées sur le réseau sont interceptées par le hacker.

Dans d’autres cas, des techniques de « IP, DNS ou ARP spoofing » sont exécutées afin d’afficher une copie d’un site authentique lorsqu’une URL légitime est recherchée. Pour ce faire, les assaillants cachent leur identité derrière une adresse IP de confiance (IP spoofing) ou répondent à des requêtes ARP ou DNS avec leur propre adresse IP (ARP/DNS spoofing). Ce type d’attaque cible généralement les sites de services financiers.

RISQUES LIES A UNE ATTAQUE MAN IN THE MIDDLE

Lorsqu’un hacker est en capacité d’intercepter des données, il peut soit espionner et collecter les communications, soit les modifier dans différents buts :

- Vol de données et d’identité : Une attaque de type Man-In-The-Middle procure à l’assaillant les identifiants des différents comptes de l’utilisateur. Une fois ces informations détenues, il peut accéder à des données d’entreprise sensibles : contacts, liste de clients, contrats…

- Transfert de fonds illicite : Il est fréquent que des hackers interceptent les identifiants de boites email professionnelles dans le but d’espionner leur contenu et d’identifier des opportunités de fraude. Par exemple, si un client demande à un prestataire de lui envoyer les coordonnées bancaires de son entreprise afin d’effectuer un paiement, le hacker peut saisir l’opportunité en usurpant la boîte email du prestataire et envoyer au client son propre RIB, à la place de celui de l’entreprise. De cette manière, le client transférera des fonds au hacker sans le savoir. Dans le même esprit, il arrive également que des hackers volent les identifiants bancaires de certains utilisateurs, usurpent leurs comptes clients et effectuent des virements bancaires illicites.

COMMENT PROTEGER VOS EMPLOYES MOBILES

Premièrement, les employés d’une entreprise doivent connaître deux règles de sécurité essentielles :

- Ne pas se connecter à des réseaux Wi-Fi publics ouverts, particulièrement s’ils s’apprêtent à accéder à des données sensibles, à faire des transferts de fonds, ou à se connecter à leur boîte email professionnelle.

- Toujours vérifier les certificats d’authenticité des navigateurs et ne pas naviguer sur des sites qui sont identifiés comme non sécurisés ou frauduleux.

D’autre part, les entreprises doivent définir une politique de sécurité en accord avec le niveau de criticité de leurs données et utiliser une solution de protection de flotte mobile permettant de l’appliquer. L’utilisation d’une telle solution permettra de protéger les terminaux contre les menaces provenant du réseau (Man-In-The-Middle…), de l’OS et des applications (Malwares).

- Découvrez la solution de protection de flotte mobile Pradeo Security

- Téléchargez le rapport de sécurité mobile 2018