Auf Android und iOS sind Bedienungshilfen verfügbar, die die Nutzung von Smartphones erleichtern: Audiokommentare, Untertitel, benutzerdefinierte Anzeige... Einige mobile Anwendungen, die mit einem integrativen Ansatz entwickelt wurden, sind mit Bedienungshilfen kompatibel.

Um diese Dienste in einer Anwendung zu aktivieren, ist die Berechtigung "Bedienungshilfen" erforderlich. Diese Berechtigung gibt der Anwendung jedoch vollen Zugriff auf das Gerät des Benutzers. Heute nutzen immer mehr Cyberkriminelle diese Möglichkeit, um die Kontrolle über Smartphones und Tablets zu übernehmen. Wenn dies geschieht, befinden sich die Benutzer in einer Zwickmühle, da sie ihr Gerät nicht deinstallieren oder sogar zurücksetzen können.

Kürzlich hat Pradeo Security eine Anwendung neutralisiert, die Android-Bedienungshilfen für bösartige Zwecke auf einem geschützten Mobiltelefon verwendet. Die identifizierte Malware wurde über einen Phishing-Link installiert. Sie gibt vor, eine Anwendung zum Scannen von QR-Codes zu sein, nutzt aber in Wirklichkeit die Bedienungshilfen-Berichtigung aus, um betrügerische Banktransaktionen durchzuführen.

Die Risiken mobiler Bedienungshilfen

Eine Anwendung kann die android.permission.BIND_ACCESSIBILITY_SERVICE-Berechtigung verwenden, um von erweiterten Funktionen zu profitieren, die die Zugänglichkeit für Benutzer mit Hör-, Seh- usw. Behinderungen erleichtern. Mit dieser Berechtigung kann eine Anwendung den gesamten Bildschirm (Klicks, Bewegungen...) sowie die Tastatur steuern, lesen, was angezeigt wird, und Anwendungen schließen oder öffnen.

Diese Funktionen sind sensibel, da sie die Kontrolle über fast alle Ebenen eines Geräts ermöglichen. Wenn eine bösartige Anwendung vom Benutzer die Berechtigung "Zugänglichkeit" erhält, kann sie alle auf dem Bildschirm angezeigten und auf der Tastatur eingegebenen Informationen an einen entfernten Server senden, ihre eigene Deinstallation oder einen System-Reset verhindern und sogar automatisch starten, wenn das Gerät neu gebootet wird. Leider bieten die von Hackern genutzten Verbreitungskanäle wie inoffizielle Anwendungsstores und Nachrichtendienste (SMS) keinen Schutz vor dem Problem.

Fallstudie: QR-Code Scanner

Name der analysierten Anwendung: QR-Code Scanner

Package name: com.square.boss

Betriebssystem: Android

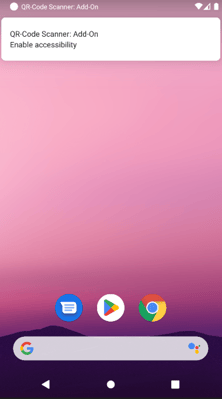

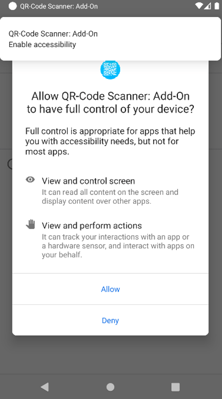

Bei der Anwendung "QR-Code Scanner" handelt es sich offensichtlich um eine Anwendung zum Scannen von QR-Codes. Ihr Symbol und ihr Name erwecken keinen Verdacht. Wenn Sie sie jedoch starten, werden Sie feststellen, dass keine QR-Code-Scanfunktion angeboten wird. Sofort sendet die Anwendung eine Benachrichtigung, die dazu auffordert, die Zugangsoption zu gewähren, die für die Ausführung des Angriffs erforderlich ist. Solange der Benutzer nicht zustimmt, sendet die Anwendung immer wieder die gleiche Aufforderung zur Genehmigung.

Sobald die Malware autorisiert ist, kann sie ihre eigenen Berechtigungsanfragen für den Benutzer unsichtbar genehmigen. Auf diese Weise gewährt sie sich selbst alle Berechtigungen, die es ihr ermöglichen, ihren Angriff zeitnah auszuführen.

In diesem Fall deutet unsere Analyse der Malware darauf hin, dass das Ziel des Hackers hinter der Anwendung darin besteht, Betrug zu begehen, indem er Daten sammelt, die der Benutzer eintippt oder auf seinem Bildschirm anzeigt (Login, Passwort, Kreditkartennummern ...) und den übermittelten temporären Authentifizierungscode abfängt.

Zunächst greift die QR-Code-Scanner-Anwendung auf die Liste der auf dem Gerät des Opfers installierten Anwendungen zu, um potenzielle Interessen zu ermitteln. Bei der Nutzung von Banking- oder E-Commerce-Anwendungen ist die Wahrscheinlichkeit größer, dass Bankdaten vom Nutzer manipuliert werden. Wenn dies der Fall ist, spioniert der Hacker ihn ohne sein Wissen aus und sammelt die Informationen.

Um in das Kundenkonto des Opfers zu gelangen oder eine Zahlung mit seiner Kreditkarte vorzunehmen, fängt der Hacker den in einer SMS oder Benachrichtigung enthaltenen temporären Code ab. Dadurch werden alle Sicherheitsmaßnahmen umgangen, die Zahlungen und Verbindungen über einen Code authentifizieren. Nur Verifizierungsprotokolle, die biometrische Daten verwenden, sind sicher.

Schließlich nutzt die Anwendung das Telefon des Opfers, um sich auf andere Geräte zu verbreiten. Dazu sendet sie eine SMS mit einem Phishing-Link an die gesamte Kontaktliste. Auf diese Weise kommt die Nachricht von einer bekannten Nummer und hat eine bessere Chance, die Empfänger zur Installation der Malware zu bewegen.

Während des gesamten Angriffs nutzt die Malware ihren Zugang zu Bedienungshilfen aus, um:

- Spionieren von Smartphone-Aktivitäten

- Erteilen und Verhindern des Entzugs der benötigten Berechtigungen

- Verhinderung der Deinstallation der Anwendung, entweder über die Startseite oder über die Einstellungen

- Verhinderung des Zurücksetzens auf die Werkseinstellungen, auch von einem Drittanbietergerät

- Verhindern des Ruhezustands oder des Herunterfahrens des Prozesses

- Automatisches Starten beim Hochfahren

Die von der Malware verwendeten Berechtigungen sind die folgenden:

android.permission.QUERY_ALL_PACKAGES

android.permission.QUICKBOOT_POWERON

android.permission.RECEIVE_LAUNCH_BROADCASTS

android.permission.GET_TASKS

android.permission.SYSTEM_ALERT_WINDOW

android.permission.RECEIVE_SMS

android.permission.READ_SMS

android.permission.WRITE_SMS

android.permission.SEND_SMS

android.permission.REQUEST_IGNORE_BATTERY_OPTIMIZATIONS

android.intent.action.BOOT_COMPLETED

com.htc.intent.action.QUICKBOOT_POWERON

android.intent.action.QUICKBOOT_POWERON

android.permission.RECEIVE_BOOT_COMPLETED

android.permission.QUICKBOOT_POWERON

Schutzmaßnahmen

Trotz des unbestreitbaren Bedarfs an Bedienungshilfen müssen diese aufgrund der erweiterten Rechte, die sie auf dem System bieten, mit besonderer Sorgfalt eingesetzt (auf der Entwicklerseite) und autorisiert (auf der Benutzerseite) werden.

Heute gibt es nur wenige Tools und Abhilfemaßnahmen, die die analysierte Malware wirksam löschen können:

- Blockieren der Anwendung vor dem Start mit Pradeo Security

- Erzwungene Deinstallation der Anwendung mit Pradeo Security für Samsung

- Deinstallation über eine Geräteverwaltungslösung (UEM, MDM)

- Deinstallation über ADB-Command

.png)

.png)