Les terminaux mobiles représentent la surface d'attaque à la plus forte croissance et la récente généralisation du télétravail renforce cette tendance. Les cybercriminels ciblent les entreprises au travers des smartphones et tablettes de leurs collaborateurs, en misant sur d’éventuelles failles à exploiter afin de voler les données de l'entreprise. En conséquence, les RSSI cherchent à étendre leur stratégie de sécurité aux terminaux et applications mobiles, mais la polyvalence de la mobilité rend la tâche difficile.

Le modèle Zero Trust est une approche de la sécurité qui consiste à n’avoir confiance en aucune des demandes d’accès aux réseaux et données d’entreprise par défaut et à étendre la sécurité à tous les points d'entrée. Aujourd’hui, le Zero Trust apparaît comme la plus efficace des approches pour les entreprises cherchant à faire face aux cybermenaces qui évoluent dans leur environnement proche et distant.

Les principales menaces déjouées par Pradeo en 2020

En 2020, le moteur de Pradeo a analysé des milliards d'événements de sécurité mobile liés à de l'exfiltration de données, à des malwares (chevaux de Troie bancaires, screenloggers...), à des attaques réseaux, à des exploitations du système, etc. Même si les attaques sur mobile utilisent divers points d'entrée, les applications restent le vecteur privilégié par les cybercriminels pour espionner et voler des données. Le réseau arrive en deuxième position et gagne du terrain en corrélation avec le nombre croissant de connexions aux réseaux WiFi gratuits et non sécurisés dans le monde.

- Les ransomwares sont désormais présents dans 1,1% des applications mobiles, contre 0,01% il y a un an (+10900%).

- 7% des applications mobiles cachent un fleeceware.

- 66% des applications mobiles exfiltrent les données des utilisateurs (contacts, journaux d'appels...) via le réseau, le tout légalement mais très souvent à l'insu des utilisateurs

- 34% des employés se font piéger par des tentatives de phishing.

- Au niveau mondial, les tentatives de Man-in-the-Middle sur mobile ont augmenté de 236% l’année dernière.

- 95% des appareils Android fonctionnent sur des versions obsolètes, contre 76% des appareils iOS.

- Toutes les versions obsolètes d'OS ont de nombreuses CVE publiques : 1626 en moyenne pour iOS et 864 pour Android.

Identification de votre environnement mobile et ses faiblesses

Identifiez les points d'entrée vulnérables vers votre système d'information

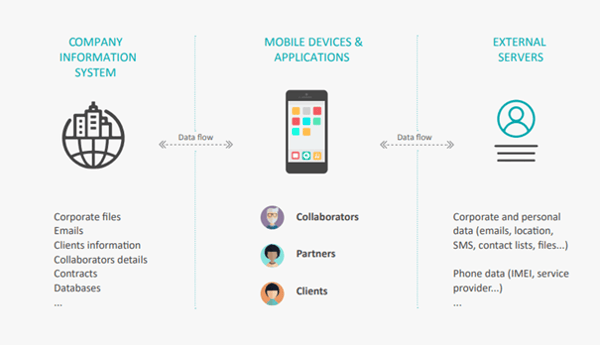

La mobilité est vaste et se traduit par de nombreux échanges de données, rendant l’environnement mobile parfois difficile à appréhender. La cartographie des données ci-dessous représente l'ensemble des flux potentiellement créés par l'utilisation des terminaux et applications mobiles.

Dans un premier temps, les organisations doivent définir quelles parties de cette cartographie s'appliquent à leur structure. Ensuite, toutes les données traitées doivent être qualifiées. Les informations qui sont précieuses pour l'entreprise ainsi que celles qui relèvent de réglementations spécifiques doivent être identifiées. Par exemple, comme le traitement des données personnelles est fortement réglementé par certaines lois comme le règlement général sur la protection des données (RGPD), les organisations doivent y accorder une attention particulière, et il en va de même pour les données financières et de santé.

Deuxièmement, les responsables de sécurité peuvent déterminer si des données sensibles et de valeur sont manipulées dans leur environnement mobile et leur degré d'exposition aux attaques et aux fuites. Les mesures de sécurité seront envisagées en conséquence.

Sélection des solutions permettant de prévenir la fuite de données mobiles

Obtenir de la visibilité sur le traitement, les fuites et les vols de données dans un environnement mobile

La plupart des responsables de sécurité rencontrent des difficultés pour qualifier et quantifier les menaces qui évoluent dans leur environnement mobile. Le collecteur d’événements de sécurité mobile de Pradeo recueille des événements (données consultées, envoyées sur le réseau...) et les logs provenant des terminaux mobiles managés (flotte mobile) ou non managés (clients, partenaires..., de manière totalement anonyme) et permet d'obtenir de la visibilité sur les menaces mobiles les entourant. Le service d'audit de sécurité des applications mobiles de Pradeo révèle la manière dont les applications mobiles traitent les données des utilisateurs ainsi que leur niveau de sécurité face aux attaques. Des organisations comme le Groupe Rocher s'appuient sur ce service pour auditer leurs applications avant de les distribuer.

Assurer la sécurité des données auxquelles accèdent les collaborateurs mobiles

Les fournisseurs de solutions de gestion des terminaux (UEM) tels que VMware Workspace ONE, IBM MaaS360, Microsoft Endpoint Manager, BlackBerry UEM, etc. incitent à activer leurs intégrations de sécurité mobile afin de protéger efficacement les données professionnelles consultées depuis les terminaux des flottes managés. La technologie de protection de flotte mobile Pradeo Security permet d'identifier et de bloquer les menaces sur les terminaux en temps réel et de synchroniser automatiquement les listes de terminaux et d’applications non conformes sur la plateforme UEM. Cette solution protège les données de l'entreprise contre les logiciels malveillants et l'exfiltration.

Fournir des services mobiles sécurisés à des terminaux mobiles non managés

Parfois, les organisations choisissent de ne pas équiper leurs employés de terminaux mobiles et préfèrent les autoriser à utiliser leur terminal personnel (BYOD) pour travailler. Les collaborateurs qui utilisent leurs smartphones personnels à des fins professionnelles acceptent rarement que leur employeur manage et sécurise leur appareil. Pour fournir sereinement des services mobiles aux collaborateurs qui utilisent leur smartphone personnel, Pradeo Security propose une offre de store privé entièrement sécurisé. Ce store permet aux organisations de distribuer des services mobiles sécurisés sans avoir à gérer une flotte de mobiles ni à engager des processus de développement internes.

Assurer la sécurité des données manipulées par une application mobile

Une fois distribuées au public, les applications mobiles (banque, santé, commerce...) fonctionnent sur des terminaux mobiles non managés potentiellement compromis ou hébergeant des logiciels malveillants. Les applications mobiles doivent être correctement protégées pour faire face aux menaces provenant de leur environnement d'exécution, afin de préserver la sécurité des données sensibles qu'elles manipulent. La solution de Protection In-App Pradeo Security (SDK) permet aux applis de diagnostiquer leur environnement et de détecter les comportements indésirables et malveillants exécutés sur les appareils qui les hébergent. Lorsqu’une menace est détectée, l’application entreprend automatiquement une réponse de sécurité adaptée.

Le premier élément essentiel à la sécurité mobile réside en la capacité à distinguer les menaces des comportements légitimes, avec précision et automatiquement. Le second consiste à garantir une légèreté d’exécution pour maintenir l'agilité de chacun. La suite de solutions Pradeo Security est reconnue pour sa précision et sa facilité d'utilisation.

Pour plus de détails, contactez-nous.

-2.png)

.png)

.png)