Avec 80 % des tâches de l'entreprise effectuées sur des terminaux mobiles en 20201, la mobilité des travailleurs est indéniable. Comme 77 % du trafic numérique2 provient des smartphones et des tablettes, la protection mobile est au cœur de la stratégie de sécurité de l'information des entreprises.

L'avènement de la mobilité a créé un nouveau paradigme où les barrières de sécurité doivent être étendues au-delà du périmètre de l'entreprise. Dans ce contexte, les anciennes pratiques de sécurité ne permettent pas de faire face à un paysage mobile caractérisé par la pléthore et la dynamicité des menaces.

Forts de cette conclusion, les RSSI et équipes de sécurité se mettent en quête d’une solution de sécurité mobile adaptée aux besoins de leur entreprise et plongent dans l'écosystème de la protection mobile. Si ce premier pas en avant est une bonne chose, ils en ressortent généralement plus confus qu'éclairés, inondés par la diversité des acteurs qui prétendent plus ou moins à des capacités similaires.

Cet article vise à clarifier le domaine d'expertise de chaque type de solution, les capacités de sécurité qu'elles apportent aux terminaux mobiles ainsi que les contre-vérités, les fausses affirmations et, par conséquent, les pièges à éviter.

Principes fondamentaux de la sécurité mobile

Avant de plonger dans les capacités fournies par chaque famille d'acteurs, il est essentiel de poser les bases de la sécurité mobile pour disposer d'une grille de lecture solide afin d'aller de l'avant.

Les deux piliers de la sécurité sont l'identification des menaces et la remédiation

Bien que cela semble évident lorsqu'on l'énonce, il est essentiel d'examiner l'écosystème de la sécurité mobile en prenant en considération ces deux facteurs. Lors de l'évaluation d'une solution, nous examinons de près toutes les mesures de sécurité proposées pour contrecarrer les attaques mais négligeons bien souvent les capacités de détection. Cette approche est ancrée dans les méthodes de sécurisation des ordinateurs de bureau où une approche statique de protection était au cœur de la démarche.

Cette logique s'estompe face à un paysage de menaces en constante évolution qui visent directement les terminaux mobiles. Fixer des limites sans une visibilité claire sur les menaces serait improductif et engendrerait beaucoup de frustration pour les utilisateurs mobiles. C'est pourquoi les capacités de détection jouent un rôle décisif dans la protection des travailleurs mobiles, et ce de manière tout aussi égal que les capacités de remédiation.

La sécurité mobile est un domaine spécifique de la cybersécurité

Un piège courant lorsqu'on envisage de protéger les travailleurs mobiles est de simplement étendre les concepts déjà existants aux terminaux mobiles. Mais les principes de sécurité appliqués avec succès aux ordinateurs portables et aux PC, qui reposent essentiellement sur un élément structurant, à savoir le pare-feu pour contrer la plupart des attaques, ne sont définitivement pas adaptés à la vélocité des menaces mobiles. Par conséquent, les pratiques traditionnelles doivent être jugées comme dépassées lorsqu'il s'agit de sécurité mobile.

La mobilité a réinventé et a affiné la frontière entre les usages personnels et professionnels et a ouvert en parallèle une brèche profitable pour les pirates. Les données sont désormais accessibles, mais aussi hébergées sur les terminaux mobiles qui deviennent autant de cibles potentielles. Le marché noir est peuplé de revendeurs d’informations qui monétisent les données des utilisateurs actifs pour 4 000 USD/mois (par tranche de million de données3).

La compréhensions des cyber-menaces mobiles est un domaine d'expertise spécialisé qui permet de fournir des capacités de détection et des contre-mesures adaptées à l'environnement mobile. La démocratisation des applications et l'hyper-connectivité qui caractérise les usages mobiles conduisent à une approche entièrement nouvelle de la sécurité.

Une solution de sécurité efficace pour les mobiles doit fournir des fonctionnalités innovantes et avancées pour faire face à la cyber-criminalité mobile et prétendre à une sécurité efficace.

Solutions de sécurité mobile

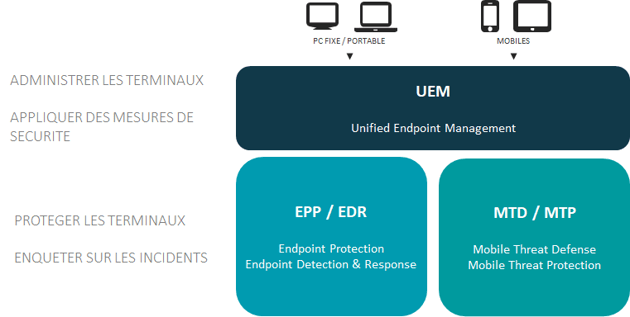

Le schéma suivant représente le périmètre auquel est consacré chaque solution constituant l'écosystème de la sécurité mobile et la manière dont ces solutions se complètent.

Sécurité UEM - Sécurité EMM - Sécurité MDM

Principalement connu sous le nom de Mobile Device Management (MDM), ce domaine a redéfini son positionnement sur le marché au cours des dernières années et a changé de nom en conséquence : tout d'abord, en changeant pour Enterprise Mobile Management (EMM) et enfin pour Unified Endpoint Management (UEM).

Il couvre toujours la même surface fonctionnelle et résulte du besoin de gérer les terminaux en fournissant des fonctionnalités d'administration (identification des appareils, distribution des ressources de l'entreprise...).

Si l'on examine de plus près la protection contre les menaces, les capacités de sécurité de l'UEM sont consacrées à l'application des mesures de sécurité de l'entreprise. L'administrateur définit manuellement son contexte de sécurité et met en œuvre des mesures supplémentaires en cas de signalement d'une menace (conteneurisation, accès conditionnel aux ressources).

La détection des menaces ne fait pas partie des fonctionnalités de l'UEM et doit être assurée par une solution complémentaire. Les solutions de Mobile Threat Defense sont généralement intégrées aux principaux acteurs de l’UEM pour assurer la détection des menaces sur les terminaux mobiles, y remédier, et déclencher des mesures de sécurité supplémentaires au sein de la solution UEM.

La solution Pradeo Security est intégrée avec les principaux acteurs UEM tels que Microsoft Intune, VMware Workspace ONE (ancien Airwatch), MobileIron et d'autres.

Endpoint Detection and Response (EDR) - Endpoint Protection (EPP)

Les solutions EDR et EPP représentent un vaste domaine qui reflète la refonte des solutions antivirus. Elles adressent les menaces virales sur les postes de travail et les serveurs et s'étendent timidement aux mobiles. Les solutions EDR et EPP sont axées sur les logiciels malveillants et les attaques bas niveau. Elles bloquent automatiquement les menaces connues et collectent les activités vers une plateforme d’administration. La contre-mesure provient d'une action automatique ou d'une décision humaine du Security Operating Center (SOC) suite à investigation.

En ce qui concerne les mobiles, les acteurs de l'EDR et de l'EPP fournissent des capacités antivirus et ouvrent leur système pour agréger des renseignements sur les menaces mobiles provenant de solutions dédiées à la protection des mobiles. Par exemple, Pradeo Security Mobile Threat Defense alimente VMware Workspace ONE Intelligence et Microsoft Defender ATP avec des informations de sécurité mobile.

Mobile Threat Defense (MTD) - Mobile Threat Protection (MTP)

Les solutions de protection mobile (Mobile Threat Defense et Mobile Threat Protection) sont concentrées sur la détection et la réponse aux menaces ciblant les terminaux mobiles. Ces solutions sont nées de l'avènement de la mobilité et le développement d’une cybercriminalité orientés sur les données manipulées dans le cadre des nouveaux usages mobiles.

Les solutions MTD et MTP couvrent désormais couramment les menaces liées aux applications, aux réseaux et au système, mais les acteurs du secteur n'ont pas développé leur expertise de la même manière.

Certains, tels que Pradeo, se sont principalement concentrés sur la détection des menaces liées aux applications et proposent généralement un service de test de sécurité des applications. Les applications ont révolutionné les usages mobiles grâce à des services développés rapidement et largement accessibles, qui ont eu pour effet de submerger les techniques de détection des menaces basées sur les signatures virales. L'analyse des applications nécessite une approche spécialisée en matière de renseignements sur les menaces afin de fournir une évaluation dynamique et précise.

Les autres acteurs se sont concentrés sur les couches réseau et OS, en portant les techniques de détection des menaces utilisées pour les ordinateurs à l'environnement mobile.

Au final, les deux types d'acteurs ont intégré la partie manquante dans leur solution pour assurer une protection à 360°. Cependant, l'analyse des applications étant une pièce maîtresse, les capacités de détection et, par conséquent, de réponse ne sont pas équilibrées entre les acteurs.

Les applications représentant 76 % des menaces mobiles, il est recommandé de leur accorder une attention toute particulière lors de l‘évaluation des solutions MTD afin de s'assurer que la détection des menaces des applications n'entraîne pas de nombreux faux positifs. Les préoccupations croissantes en matière de protection de la vie privée et des données exigent la mise en œuvre d'une solution puissante tirant des conclusions claires afin d'éviter toute frustration de l'utilisateur final, tout manque de visibilité pour les responsables de la sécurité et tout manquement aux réglementations.

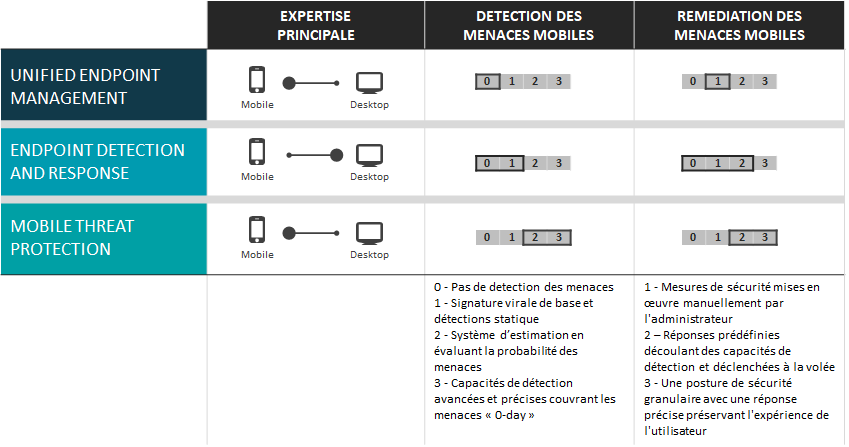

En guise de conclusion, nous pourrions définir la grille de comparaison suivante afin d'évaluer l'expertise et les capacités des solutions de l'écosystème de la sécurité mobile.

Sources:

1 - Gartner, Prepare for Unified Endpoint management to Displace MDM and CMT

2 - ComScore, Global state of mobile

3 - BuzzFeed

-2.png)

.png)

.png)