Introduit pour la première fois en 2001 sous système UNIX, le protocole ARP (Address Resolution Protocol) permet d’établir une communication en associant sur un réseau local l’adresse IP et l’adresse MAC (Media Access Control) d’un appareil. L’attaque qui exploite ce protocole, nommé ARP spoofing ou ARP poisoning, permet à un pirate de détourner les informations transitant via le réseau vers son propre ordinateur, mobile, serveur… Ciblant historiquement les ordinateurs, ce type d’attaque est tout autant réalisable sur les terminaux mobiles et objets connectés.

Le protocole ARP, c’est quoi ?

Afin de former des trames Ethernet lors d’un échange sur le réseau, le protocole ARP associe l’adresse MAC d’un appareil à une adresse IP. Pour que la trame soit complète et que les données puissent transiter, les adresses MAC et IP doivent être impérativement reliées. Le rôle de l’ARP est donc un prérequis pour effectuer un échange sécurisé sur le réseau.

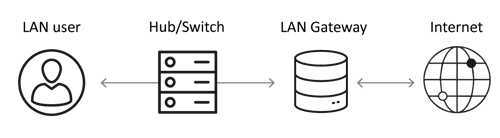

Routage classique

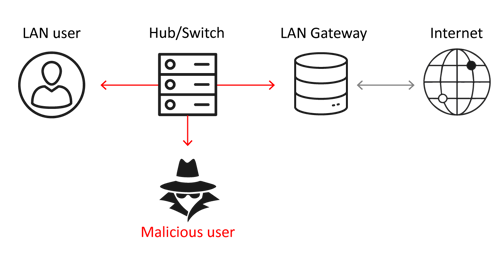

Routage sous attaque ARP

De manière plus détaillée, le protocole fonctionne en trois étapes :

- Entrée d’une nouvelle requête : Un terminal veut envoyer un paquet à un destinataire dont il connait l’adresse IP.

- Résolution : La communication uniquement par adresse IP étant impossible, la table ARP associe l’adresse IP reçue à une adresse MAC.

- Envoi de la requête : Si la table ARP ne connaît pas d’adresse MAC à associer, l’expéditeur envoie une requête ARP pour interroger le réseau et obtenir l’adresse MAC manquante.

ARP Spoofing : Fonctionnements et finalités

Détournement du trafic

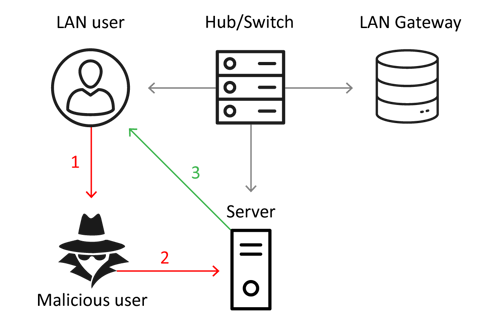

Le but d’un empoisonnement ARP est de détourner les paquets qui s’échangent entre un utilisateur légitime et un serveur. Cela vous évoque peut-être une attaque Man-in-the-Middle ? C’est normal, car l’empoisonnement ou usurpation ARP est une étape du Man-in-the-Middle !

En cas de détournement pour voler des informations, le pirate espionne les paquets qui s’échangent mais les fait suivre au serveur. Ainsi, l'utilisateur ne constate aucune différence, il ne s’alerte pas et l’espionnage suit son cours.

- L’utilisateur lance une communication qui s’établit normalement en apparence, grâce à une table ARP falsifiée par le pirate.

- Le pirate intercepte les informations transitant sur le réseau et les fait également suivre au serveur.

- Le serveur répond correctement à la requête initiale, tout parait normal.

Interruption de service (DoS)

Dans un autre contexte, un pirate peut interrompre entièrement ou partiellement le trafic réseau d’une entreprise afin de paralyser son système d’information et son activité. Pour ce faire, les étapes sont identiques au premier cas présenté, mais la communication interceptée n’est pas retransmise au serveur. Les informations vont alors directement chez le pirate et y sont bloquées. Peu discrète, cette attaque cause un déni de service. Elle est peut-être utilisée en complément d’une demande de rançon afin de rétablir le réseau.

Comment protéger vos mobiles des empoisonnements ARP ?

Pradeo Security Mobile Threat Defense protège les flottes mobiles contre l’ARP spoofing / ARP poisoning en surveillant en temps réel l’intégrité des connexions des appareils.

Pour plus d’informations, visitez notre page protection de flotte mobile.

.png)

.png)