Hier nous avons détecté une application mobile malveillante sur Google Play appelée "Daily Food Diary" avec plus de 10.000 téléchargements à son actif. Le cybercriminel qui a publié cette application a contourné la sécurité de Play Protect en obfusquant son code malveillant. Après avoir été signalé, le malware a rapidement été supprimé du store officiel ce matin. Il est conseillé aux utilisateurs de rapidement désinstaller l’application de leur smartphone.

Nom : Daily Food Diary

Package : com.dailyapp.fooddiary

Version : 22

Installations : 10.000+

Daily Food Diary prétend être une application ordinaire dans laquelle on peut prendre des photos de ses plats et définir des alertes à l'heure des repas. Elle se caractérise par un design minimaliste et ne contient que quelques fonctionnalités basiques. En réalité, la vraie nature de l'application est malveillante.

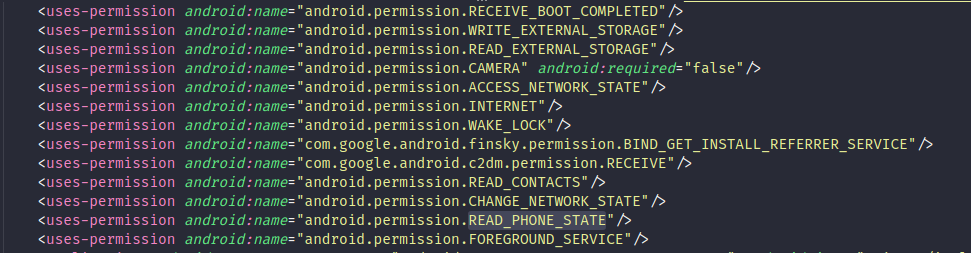

Lorsque les utilisateurs la lancent, ils sont immédiatement redirigés vers les paramètres de l'appareil afin d’autoriser l'application à s'exécuter automatiquement au démarrage (permission foreground service). En outre, l'application est paramétrée pour toujours s'exécuter en arrière-plan (permission wake lock). Lorsque les utilisateurs se trouvent sur l'interface de l'appli, il est difficile d’en sortir et de la fermer puisqu’elle utilise une technique de piratage rendant les tentatives de sortie de l’app inefficace.

Daily Food Diary demande avec insistance la permission pour accéder à la liste de contacts, et lorsqu'elle l’obtient, elle les exfiltre vers un stockage externe inconnu. Elle demande également l’autorisation de gérer les appels téléphoniques afin de potentiellement refuser les appels entrants qui pourraient temporairement mettre l’exécution de l'application en stand-by. D’autres lignes de code semblent être liées au malware Joker.

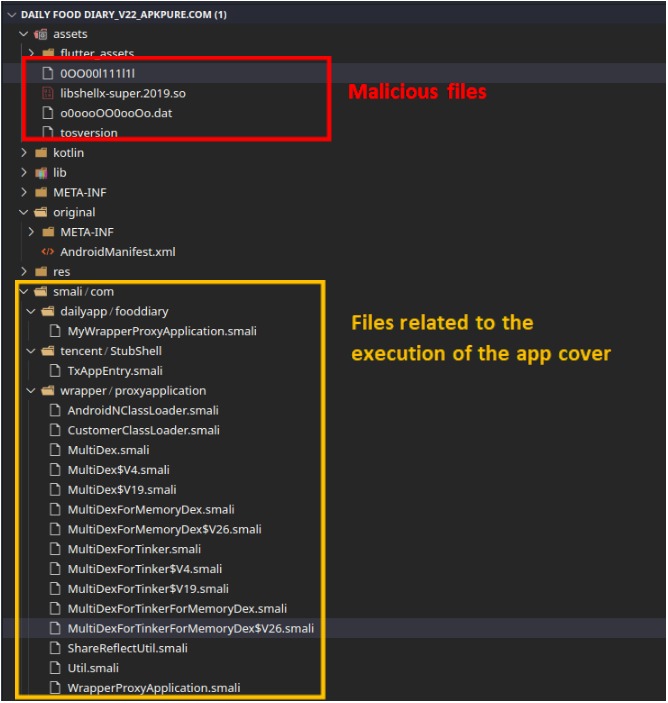

Un mélange sophistiqué d'obfuscation et de chiffrement

Pour dissimuler ses véritables intentions, le code malveillant de Daily Food Diary est caché dans un fichier chiffré appelé 0OO00l111l1l. Des fichiers connexes contiennent une librairie native qui peut déchiffrer le code malveillant afin qu'il puisse s'exécuter (libshellx-super.2019.so), la clé de chiffrement (tosversion) ainsi que des ressources supplémentaires (o0oooOOO0ooOo.dat).

En outre, pour ne pas être détectée par des analyses dynamiques, l'application de réalise pas ses comportements malveillants lorsqu'elle est exécutée dans un émulateur.

TOSversion :

Permissions :

.png)