Mise à jour : L’application a finalement été retirée du Play store le 27 janvier, après avoir été disponible au téléchargement pendant 15 jours.

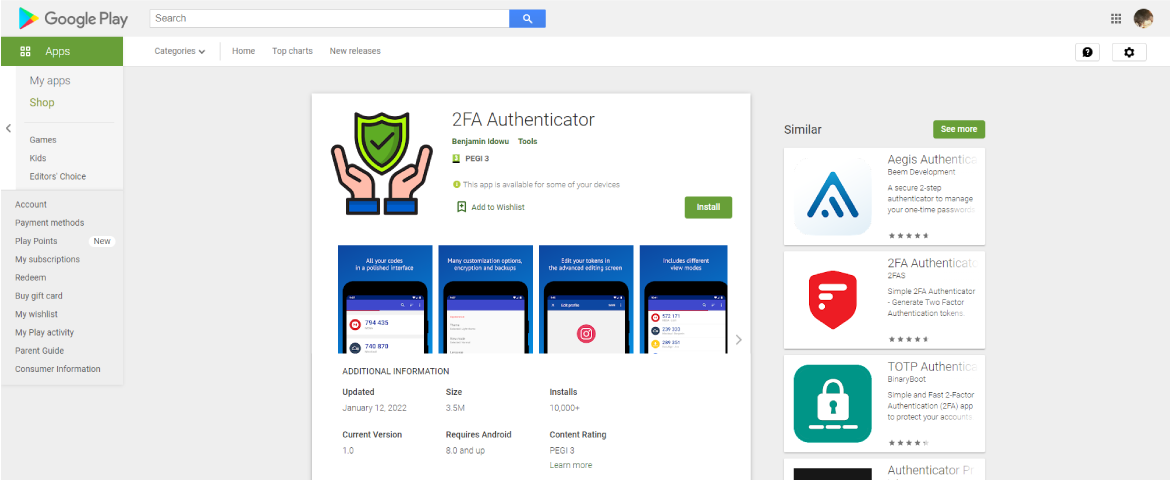

Les chercheurs de Pradeo ont découvert une application mobile malveillante appelée 2FA Authenticator distribuée sur Google Play et installée par plus de 10 000 personnes. Nous avons identifié l'application comme un trojan-dropper car elle est utilisée par des cybercriminels pour installer des malwares sur les terminaux mobiles de ses utilisateurs. Notre analyse a révélé que le dropper installe le malware bancaire Vultur qui cible les services financiers afin de voler les informations bancaires des utilisateurs. Les utilisateurs de cette application sont invités à la supprimer immédiatement. Nous avons alerté l'équipe du Google Play de notre découverte.

Application ID

https://play.google.com/store/apps/details?id=com.privacy.account.safetyapp

2FA Authenticator

com.privacy.account.safetyapp

Version 1.0

Plus de 10 000 installations

Une application malveillante difficile à repérer

L'application appelée 2FA Authenticator est un dropper utilisé pour installer des logiciels malveillants sur les terminaux de ses utilisateurs. Elle a été développée pour paraître légitime et fournir un véritable service. Pour ce faire, ses développeurs ont utilisé le code open-source de l'application d'authentification officielle Aegis à laquelle ils ont injecté du code malveillant. L'application est ainsi déguisée en outil d'authentification, ce qui lui permet de rester discrète.

Une attaque automatisée et évolutive

Première étape de l'attaque : le profilage

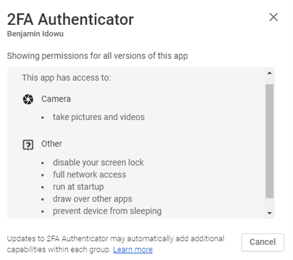

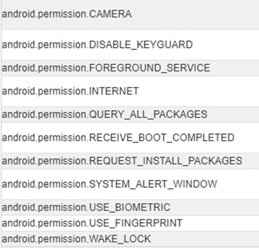

Contrairement à l'application officielle Aegis dont elle s'inspire, 2FA Authenticator demande des permissions critiques qu’elle ne divulgue pas sur son profil Google Play.

Ces permissions cachées et le code malveillant que l'application exécute lui permettent d’exécuter automatiquement les comportements suivants :

- Collecter et envoyer la liste des applications des utilisateurs et leur géolocalisation aux hackeurs, leur permettant ainsi de réaliser des attaques ciblées sur des personnes dans des pays spécifiques qui utilisent des applications mobiles précises, au lieu de campagnes d'attaques massives non ciblées qui risqueraient de les exposer,

- Désactiver le verrouillage du clavier et les mots de passe de sécurité associés,

- Télécharger des applications tierces sous la forme de prétendues mises-à-jour,

- Effectuer librement des activités même lorsque l'application est fermée,

- Se superposer sur l'interface d'autres applications mobiles en utilisant une permission critique appelée SYSTEM_ALERT_WINDOW pour laquelle Google précise "Très peu d'applications devraient utiliser cette autorisation ; ces fenêtres sont destinées à une interaction au niveau du système."

| Permissions de 2FA Authenticator annoncées sur Google Play | Permissions demandées par 2FA Authenticator |

|

|

Deuxième étape de l'attaque : installation du malware bancaire

Nos chercheurs ont découvert que la deuxième étape de l'attaque est conditionnée selon les informations que le dropper collecte d'abord sur ses utilisateurs. Lorsque certaines conditions sont remplies, notre analyse a révélé que le dropper installe Vultur, un type de malware avancé et relativement nouveau qui cible principalement les interfaces bancaires en ligne pour voler les informations d'identification des utilisateurs et d'autres informations financières critiques.

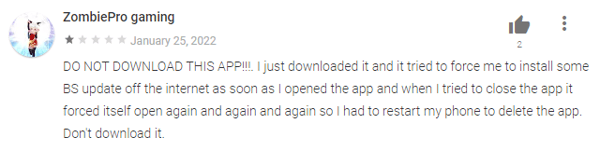

Avis d'un utilisateur alertant sur le comportement malveillant.

Veuillez ne pas confondre cette application malveillante avec 2FA Authenticator (2FAS), paquet: com.twofasapp.

Il s'agit de deux applications différentes.

.png)