Pradeo a identifié de nombreuses copies d’applications officielles qui sous couvert d'offrir une utilisation gratuite de Netflix, Spotify, ExpressVPN, Avira Antivirus, The Guardian, etc. infectent la plupart du temps les terminaux mobiles avec des logiciels malveillants, espions ou encore publicitaires à l'insu des utilisateurs.

Des vulnérabilités de code et un manque de bonnes pratiques de sécurité permettent aux pirates de facilement copier et injecter du code dans les applications mobiles. Les clones qui contiennent des logiciels malveillants sont généralement proposés aux utilisateurs via des publicités affichées dans des applications non infectées ou via des campagnes de phishing. En se faisant passer pour des applications reconnues, les applications contrefaites trompent les utilisateurs pour voler leurs informations personnelles et commettre diverses fraudes.

Le marché lucratif des applications modifiées

Dans le monde, plus de 700 sites web opèrent actuellement comme des magasins d'applications qui proposent des copies d'applis officielles. Les magasins d'applications alternatifs sont si demandés qu'en 2020, trois d'entre eux étaient plus prolifiques que Google Play et l'App Store en termes de nouvelles applications mises en ligne chaque année (source : RiskIQ).

Les applications modifiées, également appelées MOD, sont des copies d'applications officielles auxquelles des développeurs tiers/non officiels ajoutent des fonctionnalités ou débloquent des fonctionnalités premium.

Au cours de l'altération, la plupart des MOD sont injectés de code malveillant pour espionner les utilisateurs en accédant à leur galerie, leurs contacts, leurs portefeuilles numériques, etc., exfiltrer ces données et afficher des publicités intempestives. Les données volées sont ensuite revendues sur le dark web.

-png.png?width=1105&name=MicrosoftTeams-image%20(17)-png.png)

-png.png?width=1099&name=MicrosoftTeams-image%20(18)-png.png)

Zoom sur les fausses applications Netflix

Netflix est une entreprise prospère en laquelle les cybercriminels voient une opportunité de réaliser des profits. Notre équipe a identifié en ligne des centaines de versions modifiées de l'application originale de Netflix.

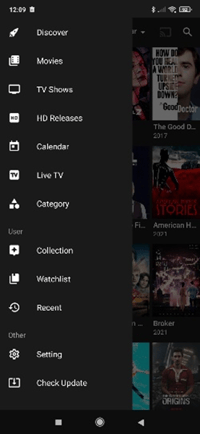

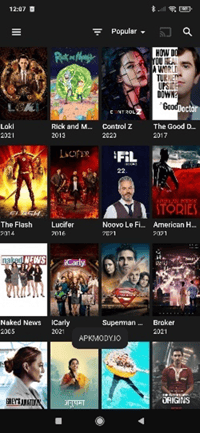

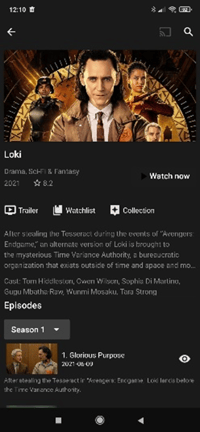

En plus d'usurper le nom et/ou le logo de l'entreprise comme l'a fait l'application FlixOnline (découverte sur Google Play en avril 2021 et supprimée par la suite), l'interface des fausses applications Netflix que nous avons trouvées est presque identique à celle des anciennes versions de l'application Netflix officielle.

En effectuant une analyse de sécurité de ces fausses applications avec le moteur de Pradeo Security, il a été révélé qu'elles ont été injectées avec des malwares, des spywares et/ou des adwares. En outre, les programmes malveillants injectés (Remote-Access-Tool, smishing trojan, rootkit...) ne nécessitent pas que l'appareil soit rooté pour être utilisés, ce qui maximise leur portée.

Vue d'ensemble d'une des fausses applications Netflix :

En comparant le code de l'application officielle à celui des applications modifiées, on constate que, même si la plupart des dossiers et des fichiers sont similaires, du nouveau contenu a été ajouté. En regardant plus en détails, nous avons trouvé de nouvelles bibliothèques publicitaires, du code JavaScript pour se connecter à des serveurs externes et des fonctions pour télécharger automatiquement de nouveaux APKs sur le terminal de l’utilisateur.

Une vulnérabilité connue exploitée pour injecter du code malveillant

Parmi la base de données de Pradeo, composée de millions de rapports de sécurité d'applications iOS et Android publiques, 57% des applications sont vulnérables à l'altération de code (code tampering), comme classifié en n°8 dans le Top 10 d'OWASP pour les mobiles.

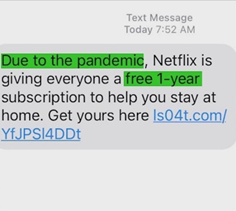

En général, les cybercriminels exploitent cette vulnérabilité lorsqu'elle se trouve dans des applications officielles pour les altérer, permettre des services gratuits et se servir des clones pour espionner et pirater les mobiles. Ils profitent de la popularité de ces applications pour inciter les utilisateurs à les installer à partir de magasins d'applications non officiels ou via des SMS de phishing.

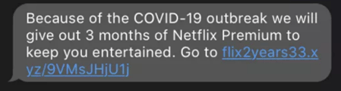

Exemple de deux campagnes de phishing promouvant une fausse application Netflix :

Nos recommandations

En tant que développeur, comment empêcher que mon application soit altérée ?

- Obfusquez et chiffrez votre code pour décourager les pirates.

- Utilisez un module de sécurité qui détecte les injections de code et qui réagira de manière appropriée au moment de l'exécution si le code de votre application n’est pas intègre.

En tant qu’utilisateur, comment éviter les fausses applications ?

- Méfiez-vous des campagnes de smishing (hameçonnage par SMS).

- Ne vous fiez pas aux offres qui semblent trop belles pour être vraies.

- Ne téléchargez pas les applications affichées dans les publicités, mais cherchez-les plutôt dans les magasins officiels.

- Ne téléchargez que les applications provenant du Google Play et de l'App Store.

.png)