Vous installez généralement l’application mobile de votre compagnie aérienne quand vous voyagez ? Vous allez peut-être y réfléchir à deux fois avec de l’utiliser lors de vos prochaines vacances.

Notre dernière étude, basée sur l’audit de sécurité de 50 applications mobiles de compagnies aériennes, a levé le voile sur des aspects alarmants liés à la confidentialité des informations qu’elles manipulent. Parmi les 50 applis testées figurent les plus utilisées au niveau mondial, provenant principalement d’Amérique du Nord, d’Europe de l’Ouest et d’Asie de l’Est. Les audits dont il est question ont été menés cette semaine par Pradeo Security, un moteur développé pour révéler les comportements et vulnérabilités des applications mobiles.

Des infos personnelles et financières envoyées sur le réseau de manière dangereuse

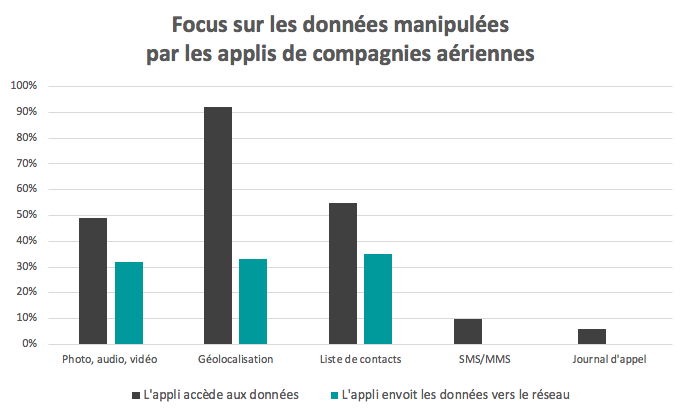

Pour optimiser l’expérience utilisateur, les compagnies aériennes incluent dans leurs applications des fonctionnalités permettant de scanner un passeport et une carte de crédit, de faire son check-in, de payer avec son mobile, de consulter une carte d’embarquement, etc. Cette étude montre que, à minima, 49% des applications manipulent la géolocalisation, les photos ou les contacts des utilisateurs et un tiers d’entre elles envoient ces données sur le réseau. Plus surprenant encore, la plupart de ces envois sont fait via des connexions non certifiées, facilitant ainsi des détournements potentiels. Le rapport montre qu’en moyenne, les applis liées aux compagnies aériennes utilisent 14 connexions non sécurisées.

Des vulnérabilités de code fragilisant la résistance des applications face aux attaques

Les cycles de développement courts alignés sur des besoins commerciaux mènent bien souvent à des négligences de code posant des problèmes de sécurité. Dans l’échantillon audité, nous avons décelé une moyenne de 21 vulnérabilités par application, un chiffre préoccupant lorsqu’il est mis en perspective avec la haute sensibilité des informations manipulées (passeport, carte de crédit…). Les 10 vulnérabilités de code les plus détectées lors de cette étude exposent les applications au déni de service, à la fuite de données et à des attaques dîtes « de l’homme du milieu » (Man-In-The-Middle).

Top 10 des vulnérabilités présentes parmi l’échantillon de 50 applications mobiles (détails en annexe):

- Broadcast activity 98%

- DSQLite 94%

- Broadcast receiver 92%

- SQLC_password 90%

- Implicit intent 88%

- Broadcast service 86%

- d_JSenabled 78%

- d_external storage 66%

- d_webviewdebug 47%

- HandleSslError 16%

BROADCAST-ACTIVITY

Cela a pour effet de permettre à toute application tierce d’accéder aux données potentiellement sensibles partagées par le composant.

D_SQLITE

L'application utilise la base de données SQLite et exécute une requête SQL en brute. L'entrée d'un utilisateur sans confiance dans les requêtes SQL brutes peut provoquer des injections SQL.

BROADCAST-RECEIVER

Cela a pour effet de permettre à toute application tierce d’envoyer des messages à l'application. Cette faille peut être exploitée pour compromettre l'application, en la détournant de sa tâche première pour la faire exécuter un certain nombre d'actions.

SQLC_PASSWORD

Cette application utilise le chiffrement SQL.

IMPLICIT-INTENT

Des informations diffusées en utilisant la méthode de l'"intent" implicite sont susceptibles d'être interceptées par une application tierce malveillante.

BROADCAST-SERVICE

Cela a pour effet de permettre à toute application tierce de lancer ou de se lier au service. En fonction du rôle du service, cela peut engendrer la fuite de données ou le lancement de tâches non autorisées.

D_JSENABLED

Implémentation d'une WebView non sécurisée. L'exécution de code contrôlé par l'utilisateur au sein d’une WebView est un trou de sécurité critique.

D_EXTSTORAGE

L'application peut lire / écrire sur le stockage externe. Toutes les applications peuvent lire les données écrites dans le stockage externe.

D_WEBVIEWDEBUG

Le débogage à distance d'une WebView est activé.

HANDLESSLERROR

Découvrez la suite de solutions Pradeo Security

.png)