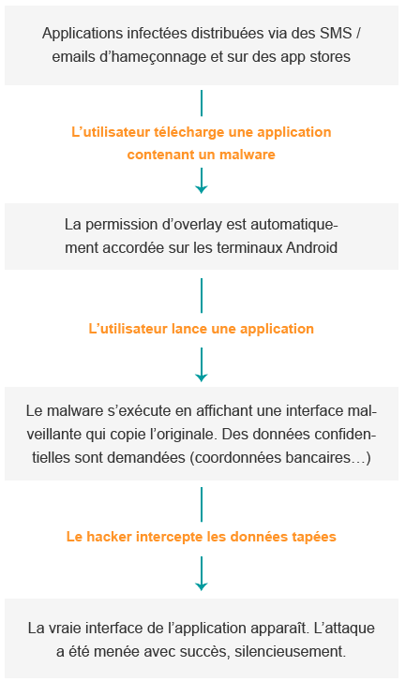

Un malware overlay permet aux hackers de faire apparaître une interface au-dessus d’une application Android saine. L’interface malveillante, copie quasi-identique de l’application originale, piège les utilisateurs en leur faisant taper des données confidentielles. Une fois tapées, celles-ci sont collectées et envoyées sur un serveur distant.

Les attaques overlay affectent uniquement les terminaux Android en utilisant la permission SYSTEM_ALERT_WINDOW, qui est activée par défaut lorsqu’une application est téléchargée depuis le Play store. Leur intention principale est de voler des données financières sans que l’utilisateur ne s’aperçoive qu’il est la cible d’une attaque.

Comment ça marche ?

Focus sur le malware bancaire Marcher

Marcher est un malware qui intercepte les données financières des utilisateurs en copiant l'interface de nombreuses applications mobiles bancaires. Depuis des mois, ce malware ne cesse d'utiliser de nouvelles techniques et mécanismes dans le but de propager l’infection. La quantité de nouvelles variantes de Marcher indique qu’il représente une menace active et fréquente pour les terminaux Android.

Marcher débute son attaque à l’aide d’un SMS d’hameçonnage ou d’une fausse mise-à-jour d’Adobe Flash Player (version récente). Une fois installé, le malware s’enregistre sur un serveur auquel il envoie les informations du terminal ainsi que la liste des applications qui y sont installées. La plupart du temps, Marcher attend quelques heures / jours avant d’agir, pour ne pas éveiller les soupçons. Ensuite, il affiche son interface malveillante au-dessus des applications ciblées et envoie sur le serveur toutes les données qui y sont tapées.

Le malware Marcher cible un très grand nombre d’applications bancaires, ainsi que les interfaces de paiement d'applications mobiles populaires. Dès que l’overlay est affiché, l’utilisateur ne peut pas ré-accéder à l’application originale avant d’avoir renseigné ses coordonnées bancaires.

Comment se protéger contre une attaque de type overlay ?

- Ne téléchargez pas d’applications hors stores officiels : Le Play Store effectue un premier niveau de vérification des applications qu’il met à disposition de ses utilisateurs, ce qui n’est pas le cas des stores tiers. Une grande partie des applications disponibles sur ces derniers sont des malwares.

- Vérifiez les permissions des applications : Le Play store peut laissé passer des applications malveillantes au travers des mailles de son filet. Assurez-vous que les permissions demandées par une application soient en adéquation avec sa raison d’être.

- Finalement, ne cliquez jamais sur un lien suspect, même s’il provient de l'un de vos contacts.

Pour sécuriser vos applications mobiles, découvrez notre solution d'auto-protection des applications.

Pour protéger votre flotte de terminaux, découvrez notre solution de protection de flotte mobile.

.png)