L’hameçonnage (ou phishing en anglais) est une technique de piratage qui consiste à faire croire à un utilisateur qu’il échange avec l’interface d’un tiers de confiance (sa banque, une administration, une entreprise connue…) afin de lui soutirer des informations personnelles tels que son mot de passe, numéro de carte de crédit, données de sécurité sociale, etc.

Une campagne d’hameçonnage se caractérise, du point de vue du pirate, par une facilité d’exécution associée à la possibilité d’attaquer à grande échelle. Bien qu'ayant vu le jour dans les années 90, ce type d’attaque est encore très courant à ce jour.

Jusqu’en 2017, le vecteur de prédilection utilisé pour hameçonner était l’e-mail. Mais avec l’utilisation massive des smartphones, les supports se sont diversifiés et les campagnes d’attaque se sont perfectionnées.

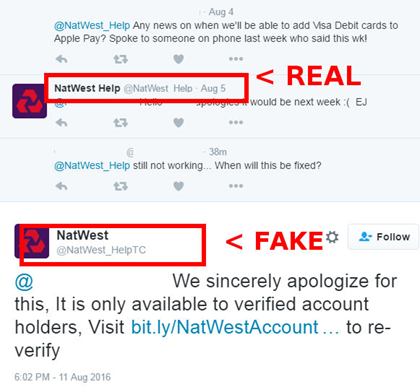

Aujourd’hui, l’époque des e-mails douteux présentant des éléments mal alignés provenant d’adresses sans aucun sens est révolue. Les e-mails ou interfaces d’hameçonnage sont presque identiques aux officielles, et donc plus difficile à déjouer. D’autre part, les tentatives d’hameçonnage ne consistent plus seulement à dérober des renseignements personnels mais sont également misent à profit pour le vol de données d’entreprises, puisqu’étant souvent plus profitables lors de la revente.

Phishing sur ordinateur VS mobile : Quelle est la différence ?

Un comportement utilisateur différent

L'utilisation massive des smartphones, tablettes et applis mobiles dans notre quotidien, à des fins personnelles et professionnelles, en font des outils clés auxquels nous faisons confiance et via lesquels nous sommes donc plus propices à tomber dans les pièges tendus par les pirates.

Lorsqu’un e-mail d’hameçonnage est ouvert sur PC, l’utilisateur a la possibilité de survoler le lien afin de voir où il redirige et d’éventuellement identifier une URL malveillante (si tant est qu’elle n’utilise pas le nom de l’entreprise imitée, ce qui est parfois le cas). Sur mobile en revanche, l’affichage de l’URL n’est pas aussi évident et intuitif, y rendant ce type d’attaque moins perceptibles.

Beaucoup plus de vecteurs d'attaque sur mobile

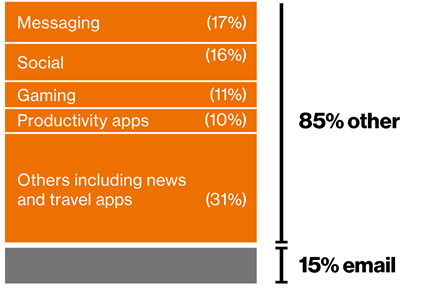

Depuis 2017, l'e-mail n'est plus le principal canal de diffusion des campagnes de phishing, comptant pour seulement 15% des attaques, et ce sont les applications mobiles qui se sont accaparées le haut du podium. Avec peu de mesures de filtrage et de détection des spams nativement présentes sur mobile, les messages entrants sont affichés quel que soit leur contenu.

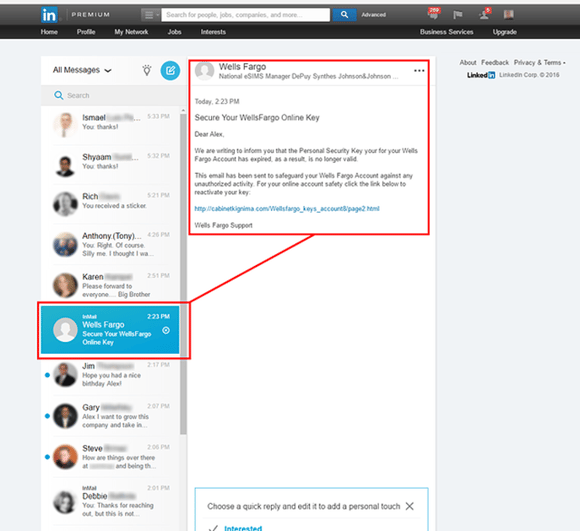

L’apparition de campagnes d’hameçonnage via les applications de SMS et MMS natives des terminaux mobiles a récemment donné naissance une sous-catégorie : le smishing. Sur d’autres applications mobiles courantes de catégorie variées (réseaux sociaux, jeux, actualité, voyage…), les pirates utilisent les fonctionnalités de messagerie.

Sur le même principe que par e-mail, les messages transmit via les applis mobiles contiennent un message court, un call-to-action et une URL malveillante. Souvent, ils relatent des événements courants tels qu’une commande sur Amazon qui ne pourra être confirmée que lorsque les données de carte bancaire seront à jour, ou un contrat d’assurance qui a besoin de plus d’info pour être reconduit.

Phishing en entreprise : Menace et réponse de sécurité

En ayant équipé leurs collaborateurs de terminaux mobiles ou en autorisant l’utilisation de smartphones personnels pour le travail, les organisations sont la cible très profitable de nombreuses campagnes d’hameçonnage.

L’édition 2020 du rapport annuel Data Breach Investigations de Verizon montre que 32 % des fuites de données en entreprise proviennent du phishing et mènent à des conséquences désastreuses: mauvaise presse, sanctions pénales, perte financière (3,92 millions de dollars en moyenne)….

Avec près de 1,5 million de sites de phishing créés chaque mois, dont 68 % utilisant le protocole HTTPS, les menaces sont omniprésentes et si la sensibilisation des collaborateurs est un bon moyen de réduire le risque, elle n’est pas complétement fiable. L’étude de Verizon le confirme : chaque jour, 2% des employés cliquent sur un lien d’hameçonnage.

Le mobile démultiplie les canaux utilisés par les perpétrateurs de phishing, et si les organisations veulent s’en prémunir, elles doivent sécuriser ces nouveaux points d’entrées.

Les modalités de protection contre le phishing sont un point non négligeable lors de la mise en œuvre d’une solution. Une approche simple et certes efficace de redirection des flux mobiles soulève des enjeux de dépendance et de respect de la vie privée. Il est donc impératif d’avoir une démarche en adéquation avec les besoins et les contraintes de l’organisation.

La solution de protection de flotte mobile de Pradeo neutralise toutes les typologies d'attaques de phishing (courriels, SMS, applications...) pour sécuriser pleinement l'environnement de l'entreprise.

-2.png)

.png)

.png)