Cette année pourrait marquer un tournant dans le monde numérique. Alors que la pandémie a poussé les organisations à instaurer le travail à distance, la dissolution des périmètres de sécurité traditionnels s'est accélérée jusqu'à les faire disparaître complètement. Les personnes mal intentionnées ont vu dans ce chaos une opportunité d'espionner un opposant, un gouvernement, un concurrent ; ou de voler les entreprises, les organisations publiques, les individus...

Une étude récente menée par NFU Mutual souligne que 47% des organisations se sentent plus vulnérables aux cyberattaques depuis l'augmentation du télétravail, mais 45% d'entre elles n'ont encore pris aucune mesure pour se protéger de la cybercriminalité. Le nombre de fuites de données survenues au cours des derniers mois confirme cette affirmation. Le remaniement des stratégies de sécurité est le seul moyen de couvrir entièrement l’étendue de cette nouvelle surface d'attaque, afin de renverser la tendance. Voici quelques faits à prendre en considération.

Le phishing mobile est en plein essor

Les campagnes de phishing peuvent servir deux objectifs : voler des identifiants ou demander aux utilisateurs d'installer une application malveillante. Dans les deux cas, elles se révélent de plus en plus sophistiquées et de nombreux utilisateurs mobiles ignorent encore leur existence, tombant ainsi facilement dans le piège.

Pour voler des identifiants

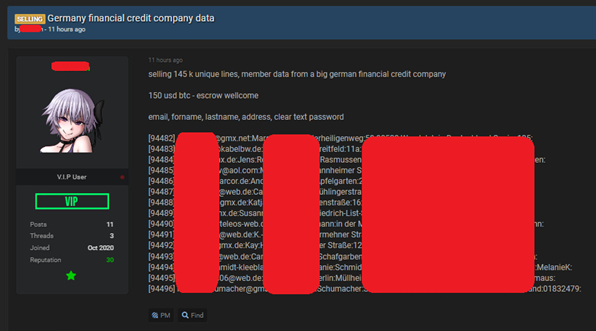

Une étude récente menée par Pradeo au quatrième trimestre 2020 montre que 34 % des employés cliquent sur le lien présenté dans les tentatives de phishing envoyées par message textuel (e-mail, SMS ou via des applications de messagerie), et que 19 % vont jusqu'à renseigner leur identifiant et mot de passe. L'efficacité du phishing étant indéniable, le dark web regorge de hackers vendant des bases de données d’utilisateur.

Source: https://twitter.com/Bank_Security

Source: https://twitter.com/Bank_Security

Pour diffuser des logiciels malveillants (malware)

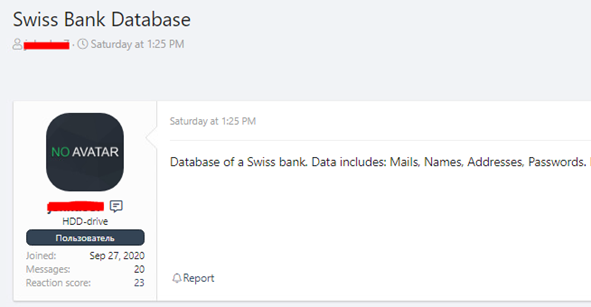

Début décembre, une campagne massive de phishing a eu lieu en France, par SMS (smishing). Le SMS usurpait l'identité du gouvernement français et encourageait à télécharger l'application de suivi Covid "Tousanticovid" par le biais d'un lien spécifique. L'application en question était en fait un clone malveillant qui imitait l'application officielle et était truffée de comportements malveillants cachés, dont le but était de voler les données des utilisateurs.

Les organisations publiques et de défense dans le viseur

Depuis janvier, les annonces de fuites de données survenues dans le secteur public n’ont pas cessé. Les organisations de défense, de santé, d'administration et d'éducation ont été touchées à plusieurs reprises à l'échelle mondiale. En voici une partie :

Défense

- L’entreprise de cybersécurité Fireye a été piratée par un présumé État-nation, et les fraudeurs visaient les données des agences gouvernementales américaines.

- La Chine est soupçonnée d'espionner les Américains via les réseaux téléphoniques caribéens.

- La Defense Information Systems Agency (DISA), qui gère les technologies de l'information pour la Maison Blanche, a admis qu'il y avait eu une fuite de données qui pouvait compromettre les dossiers de ses employés.

- Le département de la sécurité de l'emploi de l'Illinois (IDES) a divulgué des dossiers concernant des citoyens demandant des allocations chômage.

- L'Organisation maritime internationale des Nations unies (OMI) a révélé une faille de sécurité affectant les systèmes publics.

Santé

- En Allemagne, un patient est mort après avoir été renvoyé d'un hôpital qui avait été la cible d'un ransomware (rançongiciel)

- Des fichiers à propos du vaccin Pfizer/BioNTech ont été volés à l'Agence européenne des médicaments.

Administration

- Les identifiants fiscaux de 1,26 million de citoyens danois ont été exposés par le portail fiscal en ligne du gouvernement danois.

- À Vancouver, une attaque par ransomware a perturbé pendant deux jours les cartes de métro et les guichets Compass.

Éducation

- Le Manor Independent School District au Texas a perdu 2,3 millions de dollars à la suite d’une attaque de phishing.

- L'Université de Californie a payé une rançon de 1,14 million de dollars à des pirates informatiques afin de sauver leurs recherches sur le COVID-19.

- L'Université de York au Royaume-Uni a révélé une fuite de données causée par Blackbaud. Les dossiers du personnel et des étudiants ont été volés.

- Une école du Nevada, victime d'une attaque de phishing, a refusé de payer les cybercriminels et les données des étudiants ont donc été publiées en ligne en représailles.

Les malwares mobiles deviennent des couteaux suisses

Il existe de nombreux malwares, chacun ayant sa propre finalité : un keylogger enregistre les frappes du clavier, un intercepteur de mots de passe à usage unique détourne les SMS entrants (OTP) ou les applications d'authentification, un spyware collecte et envoie les données de l'utilisateur sur le réseau, etc. Cette année, les chercheurs de Pradeo ont observé un changement dans la manière dont les logiciels malveillants réalisent leur piratage. Pour être plus efficaces, ils combinent désormais plusieurs techniques d'attaque.

Un récent logiciel malveillant sur Android, nommé Alien, est le parfait exemple de cette sophistication croissante. Alien est présenté comme un Malware-as-a-Service sur les forums du dark web. Il est doté d'un ensemble de fonctionnalités lui permettant d’imiter plus de 200 applications à des fins d’hameçonnage, de voler des listes de contacts et SMS, d'enregistrer les frappes du clavier, de verrouiller l'écran, etc.

Ces malwares mobiles évoluent si rapidement qu'ils ne peuvent pas être détectés par les antivirus, car ils n'ont pas de signature virale, et ne peuvent pas être traités avec les solutions EDR car ils nécessitent une détection et un blocage en temps réel. Seules l'analyse comportementale et la remédiation automatique sur le terminal mobile peuvent les combattre.

.png)