Die heutigen Mitarbeiter sind unbestreitbar mobil, wodurch 80% der Unternehmensaufgaben werden im Jahr 2020 auf Mobilgeräten ausgeführt. Da 77% des digitalen Verkehrs von Smartphones und Tablets ausgehen, ist der mobile Schutz ein zentraler Bestandteil der Informationssicherheitsstrategie von Unternehmen.

Das Aufkommen der Mobilität führte zu einem neuen Paradigma, bei dem Sicherheitsbarrieren über den Unternehmensbereich hinaus verschoben werden müssen. In diesem Rahmen sind ältere Sicherheitspraktiken nicht ausreichend, um eine Landschaft anzugehen, die durch eine Fülle und Dynamik von Bedrohungen gekennzeichnet ist.

Mit der Schlussfolgerung bewaffnet, suchen CISOs und Sicherheitschefs nach der geeigneten mobilen Sicherheitslösung, die ihren internen Sicherheitsanforderungen entspricht, und die sich in die bereits bestehende mobile Sicherheitsökosystem anpassen kann. Sobald die ersten Schritte in Richtung Markterkundung unternommen sind, werden die Beauftragten von der Vielfalt der Anbieterprodukte überflutet, die mehr oder weniger ähnliche Fähigkeiten versprechen.

Dieser Artikel klärt über den Fachbereich jeder Art von Lösung, die die Sicherheitsfunktionen für mobile Geräte anbietet, sowie Unwahrheiten, fehlerhafte Aussagen und infolgedessen zu vermeidenden Fallstricken auf.

Grundprinzipien der mobilen Sicherheit

Bevor Sie sich eingehend mit den Fähigkeiten der einzelnen Anbieterkategorien befassen, ist es wichtig, die Grundlagen der mobilen Sicherheit zu schaffen, um ein solides Vergleichsraster aufzubauen.

Die beiden Säulen der Sicherheit sind die Identifizierung und Behebung von Bedrohungen.

Obwohl dies selbstverständlich erscheint, ist es wichtig, das mobile Sicherheitsökosystem im Lichte dieser beiden Anforderungen zu betrachten. Bei der Bewertung einer Lösung werden meistens alle Sicherheitsmaßnahmen zur Verhinderung von Angriffen betrachtet, wobei wichtige Erkennungsfunktionen übersehen werden. Dieser Ansatz basiert auf Desktop-Methoden, bei denen die statische Durchsetzung der Sicherheit im Mittelpunkt der Schutzhaltung steht.

Diese Logik verblasst angesichts einer sich ständig weiterentwickelnden Bedrohungslandschaft, die direkt auf mobile Geräte abzielt. Das Einrichten von Grenzen ohne klare Sichtbarkeit von Bedrohungen wäre unproduktiv und würde die mobilen Benutzer sehr frustrieren. Daher spielen Erkennungsfähigkeiten eine entscheidende Rolle beim Schutz mobiler Arbeitnehmer und müssen mit Schutzmaßnahmen bei der Bewertung gleichgestellt werden.

Mobile Sicherheit ist ein spezifischer Bereich der Cybersicherheit

Eine häufige Gefahr beim Schutz der mobilen Belegschaft besteht darin, die vorhandenen Konzepte grundsätzlich auf mobile Geräte auszuüben. Für Laptops und PCs erfolgreiche Sicherheitsprinzipien, bei denen es in erster Linie darauf ankommt, dass eine Struktur die Firewall ist, um die meisten Angriffe abzuwehren, sind jedoch definitiv nicht an die Lebendigkeit mobiler Bedrohungen angepasst. Daher sind ältere Praktiken bei der Behandlung der mobilen Sicherheit als veraltet zu betrachten.

Die Mobilität vermischt die persönlichen und beruflichen Nutzungen, somit eröffnet sich eine fruchtbare Lücke für Hacker. Zum wichtigen Ziel werden die Daten, die auf mobilen Geräten gespeichert und bearbeitet werden. Das dunkle Web ist voll von Datenbrokern, die die Daten aktiver Benutzer für 4000 USD / Monat in Millionenhöhe monetarisieren.

Mobile Cyber Threat Intelligence ist eine spezielle Kompetenzdomäne, um angepasste Erkennungsfunktionen und Gegenmaßnahmen für die mobile Umgebung bereitzustellen. Die Demokratisierung von Apps und die Hyper-Konnektivität, die der mobilen Nutzung zugrunde liegt, führen zu einem völlig neuen Sicherheitsansatz.

Eine effektive Sicherheitslösung für Mobilgeräte muss innovative und fortschrittliche Funktionen bereitstellen, um mit der mobilen Cyberkriminalität Schritt halten zu können.

Mobile Sicherheitslösungen

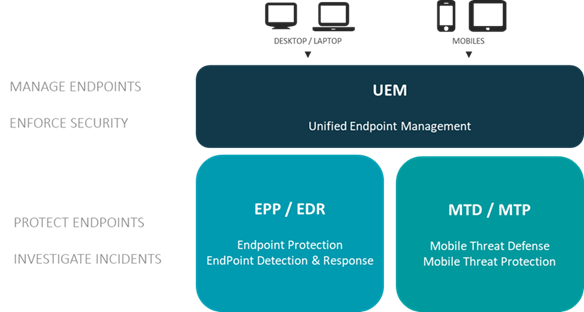

Das folgende Schema stellt den Umfang dar, dem jede Lösung des mobilen Sicherheitsökosystems gewidmet ist und zeigt wie sich diese Lösungen ergänzen.

UEM-Sicherheit - EMM-Sicherheit - MDM-Sicherheit

In erster Linie bekannt als Mobile Device Management (MDM), hat dieses Feld in den letzten Jahren seine Marktpositionierung verändert und seinen Namen entsprechend geändert: erstens für Enterprise Mobile Management (EMM) und zuletzt für Unified Endpoint Management (UEM).

Dennoch wird dieselbe funktionale Oberfläche abgedeckt. Die Notwendigkeit dieser Lösung besteht darin, die Endpunkte durch Bereitstellung zentraler Verwaltungsfunktionen (Geräteidentifikation, Verteilung von Unternehmensressourcen usw.) managen zu können.

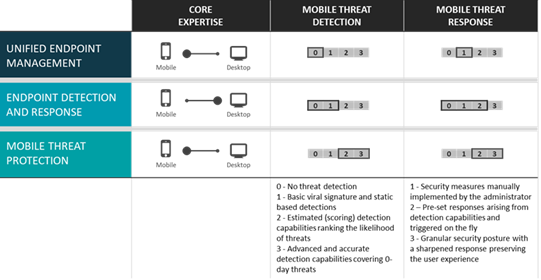

Bei genauerer Betrachtung des Bedrohungsschutzes dienen die UEM-Sicherheitsfunktionen der Durchsetzung von Sicherheitsmaßnahmen für Unternehmen. Der Administrator legt seinen Sicherheitskontext manuell fest und implementiert zusätzliche Maßnahmen für den Fall, dass eine Bedrohung gemeldet wird (Containerisierung, bedingter Zugriff auf Ressourcen).

Die Erkennung von Bedrohungen ist nicht Teil der UEM-Funktionen und soll durch eine ergänzende Lösung bereitgestellt werden. Mobile Threat Defense (MTD) ist normalerweise in die wichtigsten UEM-Player integriert, um die Erkennung und Behebung von Bedrohungen auf dem Gerät zu ermöglichen und zusätzliche Sicherheitsmaßnahmen innerhalb der UEM-Lösung auszulösen.

Die Pradeo Security-Lösung ist ebenfalls in alle wichtigen UEM-Anbieter wie Microsoft Intune, VMware Workspace ONE (Airwatch), MobileIron und andere integriert.

Endpoint Detection and Response (EDR) - Endpoint Protection (EPP)

Endpoint Detection and Response und Endpoint Protection sind ein weites Feld, das die Überarbeitung von Antivirenlösungen widerspiegelt. Es adressiert virale Desktop- und Serverbedrohungen und erstreckt sich zaghaft auf Mobiltelefone. EDR- und EPP-Lösungen konzentrieren sich auf Malware und Low-Layer-Angriffe. Sie blockieren automatisch bekannte Bedrohungen und melden Aktivitäten zur Untersuchung an eine zentrale Konsole. Die Korrektur erfolgt durch eine automatische Aktion oder eine menschliche Entscheidung des Security Operating Center (SOC).

In Bezug auf Mobilgeräte bieten EDR- und EPP-Player Antivirenfunktionen an und öffnen ihr System, um Informationen zu mobilen Bedrohungen zu sammeln, die aus Lösungen für den mobilen Schutz stammen. Pradeo Security Mobile Threat Defense bereichert VMware Workspace ONE Intelligence und Microsoft Defender ATP mit Erkenntnissen zur mobilen Sicherheit.

Mobile Threat Defense (MTD) - Mobile Threat Protection (MTP)

Mobile Threat Defense- und Mobile Threat Protection-Lösungen sind EDR-konform für das Spektrum mobiler Cyber-Bedrohungen. Diese Lösung entstand aus dem Aufkommen der Mobilität und der Verlagerung der Cyberkriminalität hin zu den neuen mobilen datenzentrierten Nutzungen.

Mobile Threat Defense-Lösungen decken heute häufig Bedrohungen durch Apps, Netzwerke und Geräte ab, aber nicht jeder Anbieter hat ihr Fachwissen auf die gleiche Weise aufgebaut.

Einige Anbieter, wie z. B. Pradeo, konzentrierten sich hauptsächlich auf die Erkennung von App-Bedrohungen und bieten normalerweise einen Dienst zum Testen der Anwendungssicherheit an. Die Anwendungen revolutionieren die mobile Nutzung mit schnell entwickelten und allgemein zugänglichen Diensten, die die signaturbasierten Bedrohungserkennungstechniken überwältigen. Die Anwendungsanalyse erfordert einen innovativen Ansatz für Bedrohungsinformationen, um eine dynamische und genaue Bewertung zu ermöglichen.

Die anderen Akteure konzentrierten sich auf Netzwerk- und Betriebssystemebenen und passten die Techniken zur Erkennung von Desktop-Bedrohungen an die mobile Umgebung an.

Letztendlich haben beide Akteure das fehlende Teil in ihre Lösung integriert, um einen 360 °-Schutz zu bieten. Da die Anwendungsanalyse jedoch ein Strukturelement ist, das hinzugefügt werden muss, sind die Erkennungs- und damit die Reaktionsfähigkeiten zwischen den Anbieter nicht gleichmäßig ausgewogen.

Bei Anwendungen, die 76% der mobilen Bedrohungen ausmachen, wird bei der Bewertung einer Mobile Threat Defense-Lösung besondere Aufmerksamkeit empfohlen, um sicherzustellen, dass die Erkennung von Anwendungsbedrohungen nicht zu zahlreichen Fehlalarmen führt. Die wachsenden Datenschutzbedenken und Datenschutzbestimmungen erfordern die Implementierung einer leistungsstarken Lösung, die klare Schlussfolgerungen zieht, um die Frustration des Endbenutzers und die Nichteinhaltung der Vorschriften zu vermeiden.

Als Schlussfolgerung könnten wir das folgende Vergleichsraster ziehen, um das Fachwissen und die Fähigkeiten von mobilen Lösungen im Bereich der mobilen Sicherheit zu bewerten.

Quellen:

1 - Gartner, Prepare for Unified Endpoint management to Displace MDM and CMT

2 - ComScore, Global state of mobile

3 - BuzzFeed

.png)

.png)