Das aktuelle Wiederaufleben der Spionagesoftware Pegasus wirft ein Schlaglicht auf ein grundlegendes Problem, das mobile Geräte seit Jahren mit sich bringen: Wie privat können mobile Daten sein?

Das Pegasus-Projekt hatte im Juli 2021 aufgedeckt, dass 50.000 Menschen direkt von der Spyware betroffen waren, aber die gestohlenen Informationen betrafen auch jeden, der mit den Opfern in Verbindung standen. Manchmal ist es einfach einfacher, ein Ziel über sein Netzwerk zu erreichen, und genau das tut auch Pegasus.

Als im Februar 2024 die Spyware Pegasus in den Telefonen von zwei Europaabgeordneten und einem Mitarbeiter des Europäischen Parlaments entdeckt wurde, rückte die Bedrohung erneut ins Blickfeld:

" Mein Telefon wurde mit der Spyware Pegasus infiziert ".

Nathalie Loiseau - Vorsitzende des Unterausschusses für Sicherheit und Verteidigung des Europäischen Parlaments

Während Android- und iOS-Betriebssysteme unter Berücksichtigung der mobilen Sicherheit entwickelt werden, zeigt die NSO-Gruppe mit einer solchen Spyware, dass die Standard-Schutzmaßnahmen für mobile Betriebssysteme nicht zuverlässig genug sind, um die Daten der Nutzer zu schützen, und macht deutlich, dass alle mobilen Geräte mit einer zusätzlichen Sicherheitsschicht ausgestattet werden müssen.

Pradeo, der weltweit führende Anbieter von mobiler Sicherheit, hilft seinen Nutzern seit 2010 aktiv bei der Bekämpfung von mobilem Datendiebstahl und Datenlecks. Hier ist unsere Analyse der Pegasus Spyware.

Die funktionsweise von pegasus

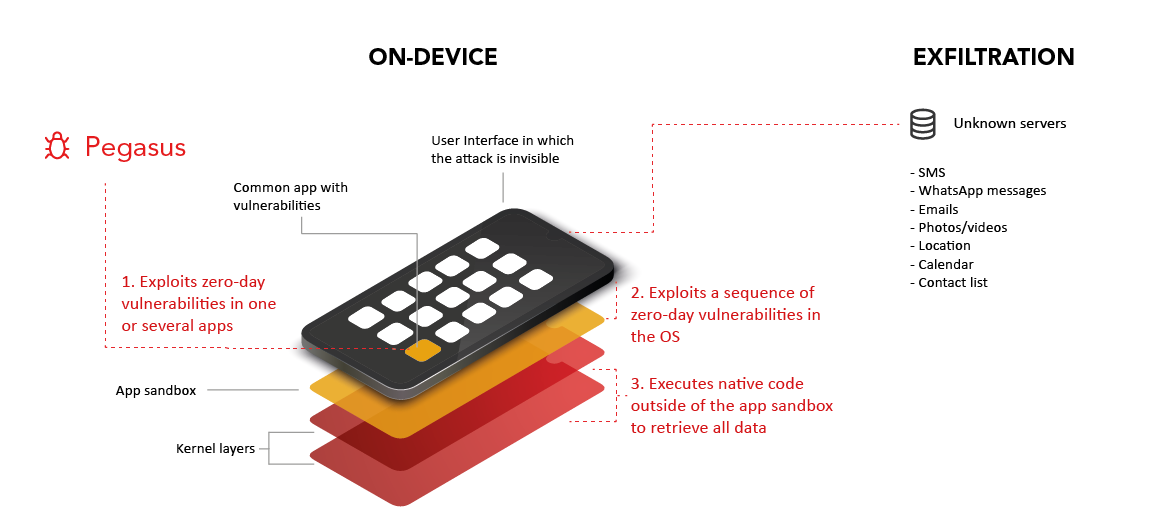

Um kritische Ziele zu kompromittieren, nutzt die Pegasus-Spyware Schwachstellen in gängigen Anwendungen wie iMessage, FaceTime, Safari, WhatsApp usw. aus, die über ein Webmodul (WebKit, WebView usw.) verfügen, um dynamisch generierte, unsichtbare und nicht klassifizierte URLs zu erreichen.

Die betroffenen Seiten führen dann JavaScript-Code aus, der weitere Schwachstellen ausnutzt, um die Sandboxen der Anwendungen zu verlassen und so alle Mechanismen zu umgehen, die in Android- und iOS-Systemen vorhanden sind.

Einmal in den Systemschichten angekommen, nutzt Pegasus eine Sequenz von bekannten und Zeroday-Schwachstellen im Prozessor aus, um beliebigen Code auszuführen (Arbitrary Code Execution), ohne dass das System gerootet oder mit einem Jailbreak versehen sein muss. Der Code wird direkt in den RAM und nicht als Anwendung geladen, was ihn schwer zu entdecken macht. Nachdem Pegasus all diese Schritte durchlaufen hat, exfiltriert er massiv die Daten der Nutzer, einschließlich verschlüsselter Daten (Whatsapp-, Telegram-, Signalkonversationen ...).

Was pegasus uns lehrt

Mobile Endgeräte sind zweifelsohne hochwertige Ziele

Innerhalb von zehn Jahren hat sich das Smartphone zum meistgenutzten vernetzten Gerät sowohl für berufliche als auch für private Zwecke entwickelt. Es ist immer in Reichweite und ermöglicht den Zugriff auf und die Speicherung von fast allen Daten einer Person: Terminkalender, Standort, Kontakte, Fotos, Gespräche etc. Doch in einer Zeit, in der der Datenschutz immer strenger wird, werden die gängigen Cybersicherheitspraktiken der Sensibilität dieser Endgeräte nicht gerecht.

In letzter Zeit wurden wir Zeugen eines Anstiegs von Cyberangriffen und immer mehr Schlagzeilen weisen auf Lecks hin, die von Mobiltelefonen ausgehen. Pegasus hebt die mehrstufige Fehlbarkeit eines mobilen Endgeräts und die große Reichweite eines mobilen Angriffs hervor.

Ein mobiles Endgerät kann auf der Ebene der Anwendung, des Netzwerks und des Betriebssystems kompromittiert werden. In 76 % aller mobilen Datenlecks sind Anwendungen involviert. Im Durchschnitt weisen drei von fünf Anwendungen Schwachstellen und/oder Hintertüren auf, die zur Datenexfiltration ausgenutzt werden können. Neben Anwendungen stellen Netzwerkverbindungen (Mobilfunk, WiFi, BlueTooth, NFC usw.) einen weiteren direkten Zugangspunkt zu Daten dar, die sich auf dem Transportweg befinden, wodurch sie für Spionage anfällig werden oder das Gerät mit bösartigem Code infizieren können. Schließlich können Konfigurationslücken und Schwachstellen im Betriebssystem ausgenutzt werden, um sich Privilegien zu verschaffen und auf die auf dem Gerät gespeicherten Nutzerdaten zuzugreifen. Pegasus agiert auf jeder dieser Ebenen, um seine Opfer auszuspionieren.

iOS ist keine undurchdringliche Festung

Bisher war die gängige Meinung, dass der geschlossene Ansatz, der dem iOS-System innewohnt, es resistent gegen Cyberangriffe macht. Das Projekt Pegasus hat diesen urbanen Mythos endgültig zu Fall gebracht, wobei unter anderem ein iPhone 12 Pro Max mit der neuesten Systemversion 14.6 im Juni 2021 durch einen Zero-Click-Angriff kompromittiert wurde, der eine Zero-Day-Schwachstelle in iMessage ausnutzt.

"Wenn wir über etwas wie ein iPhone sprechen, führen sie alle weltweit die gleiche Software aus. Wenn sie also einen Weg finden, ein iPhone zu hacken, haben sie einen Weg gefunden, alle zu hacken", kommentierte Edward Snowden.

Trotz der enormen Anstrengungen von Apple ist iOS genauso fehlbar wie jedes andere System, und die Tatsache, dass die meisten Geräte gleichzeitig mit der gleichen Version laufen, hat ihre Nachteile. Cyberbedrohungen entwickeln sich ständig weiter und das Eindringen in Apples System ist eine lukrative Herausforderung für Hacker.

Umfangreiche Überwachung ist nicht neu

Pegasus betont die Tiefe eines groß angelegten Angriffs auf Staatsoberhäupter, Politiker und Journalisten. Man darf jedoch nicht vergessen, dass Spionage eine gängige Praxis ist, die täglich in der Industrie, durch ungezielten Datendiebstahl oder durch gewöhnliche Marketingpraktiken durchgeführt wird. Das Dark Web ist voll von Datenhändlern, die Informationen über Millionen von aktiven Nutzern für durchschnittlich 4000 USD pro Monat monetarisieren.

Daher sollten sich jeder mobile Nutzer und alle Unternehmen Gedanken darüber machen, wie Daten auf mobilen Endgeräten verarbeitet werden und welche Maßnahmen getroffen werden, um die Exfiltration dieser Daten zu verhindern.

-2.png)

.png)

-2.png)