Unser Team ist auf eine fortschrittliche mobile Angriffskampagne gestoßen, bei der mithilfe einer Phishing-Technik die Kreditkartendaten der Opfer gestohlen und mit einer Malware infiziert werden, die sich als Android Google Chrome-App ausgibt. Die Malware verbreitet die Kampagne, indem sie die Geräte der Opfer als Vektor verwendet, um Tausende von Phishing-SMS zu senden. Pradeo‘s Forscher qualifizierten es als Smishing-Trojaner.

Diese Kampagne ist besonders gefährlich, da sie eine effiziente Phishing-Technik, eine aktiv zu verbreitende Malware-Installation und Methoden zur Umgehung von Sicherheitslösungen kombiniert. Wir bewerten, dass die Geschwindigkeit, mit der es sich ausbreitet, es ihm ermöglicht hat, bereits in den letzten Wochen Hunderttausende von Menschen zu erreichen.

Anspruchsvoller Infektionsmechanismus

In einer SMS werden die Opfer aufgefordert, Zollgebühren für die Freigabe einer Paketzustellung zu zahlen. Wenn sie den Link öffnen, werden sie zuerst dazu aufgefordert ihre Chrome-App zu aktualisieren. Das angebliche Update ist jedoch eine Malware. Dann werden sie dazu gebracht, einen kleinen Betrag zu zahlen (normalerweise höchstens 1 oder 2 Dollar). Nach der Bezahlung erhält der Cyberkriminelle den Zugang zu den Kreditkartendaten der Opfer.

Nach der Installation sendet die gefälschte Chrome-App täglich bis zu 300 SMS von den Geräten der Opfer, jeden Tag während 2 oder 3 Stunden, an zufällige Telefonnummern, die scheinbar aufeinander folgen. Dieser Mechanismus gewährleistet eine erfolgreiche Verbreitung der Angriffskampagne. Um unentdeckt zu bleiben, täuscht die Malware Ihre wahre Identität mithilfe des Symbols und Namens der offiziellen Chrome-App vor. Paket, Signatur und Version haben jedoch nichts mit der offiziellen App zu tun.

Mix von Techniken zur Umgehung der Cybersecurity Erkennungssystemen

Der Cyberkriminelle hinter dieser Kampagne ist bemüht, unter dem Radar mobiler Sicherheitslösungen zu bleiben.

Erstens verwendet er die Telefonnummern seiner Opfer, um SMS zu beschleunigen, und stellt so sicher, dass sie nicht durch den Spamfilter von Messaging-Apps blockiert werden.

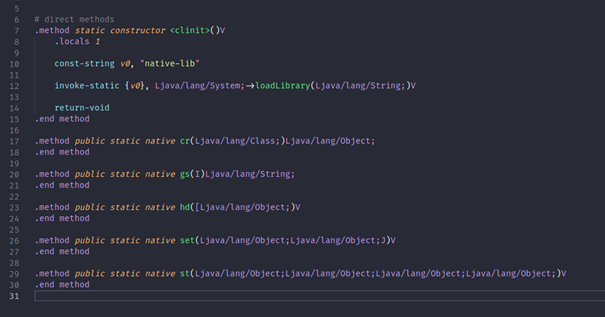

Zweitens wird die Malware in nativer Programmierung geschrieben, um ihr böswilliges Verhalten zu verbergen. Da es im nativen Format (elf) kompiliert und über JNI (Java native interface) remote aufgerufen wird, entzieht es sich den meisten Bedrohungserkennungssystemen.

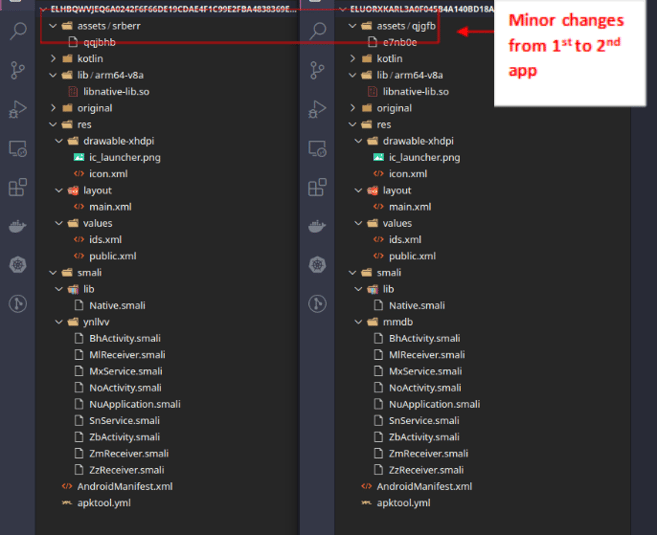

Drittens hat die Pradeo-Engine im Rahmen der Kampagne bisher zwei gefälschte Chrome-Anwendungen identifiziert. Sobald die erste App von Cybersicherheitslösungen identifiziert und von den meisten Antivirenprogrammen referenziert wurde, packte der Cyberkriminelle sie einfach mit einer neuen Signatur neu, um unentdeckt zu bleiben.

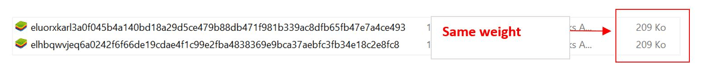

Beim Vergleich der beiden von uns analysierten Apps stellen wir jedoch fest, dass sie zu 99% identisch sind und nur wenige Dateinamen zufällig geändert wurden. Ebenfalls ist ihr Größe der Datei gleich.

Wie man den Angriff voraus eilt

Mobile Benutzer sollten niemals Kreditkartendaten angeben, wenn diese von einem unbekannten Absender angefordert werden. Wenn sie sich über die Quelle der Anfrage nicht sicher sind, sollten sie ihre Paketzustellung mit der vom Spediteur angegebenen Sendungsverfolgungsnummer in der offiziellen App der Website konsultieren. Außerdem sollten sie ausschließlich Apps aus offiziellen Stores herunterladen (Google Play für Android und Apple Store für iOS) und diese immer von dort aus aktualisieren.

Pradeo Security Mobile Threat Defense verhindert, dass mobile Benutzer dieser Angriffskampagne zum Opfer fallen:

- Anti-Phishing, das das Surfen auf schädlichen Websites verhindert

- Malware-Blockierung, die böswillige und betrügerische Aktivitäten verhindert

.png)