Update: Die Anwendung wurde schließlich am 27. Januar aus Google Play entfernt, nachdem sie 15 Tage lang im Store verfügbar war.

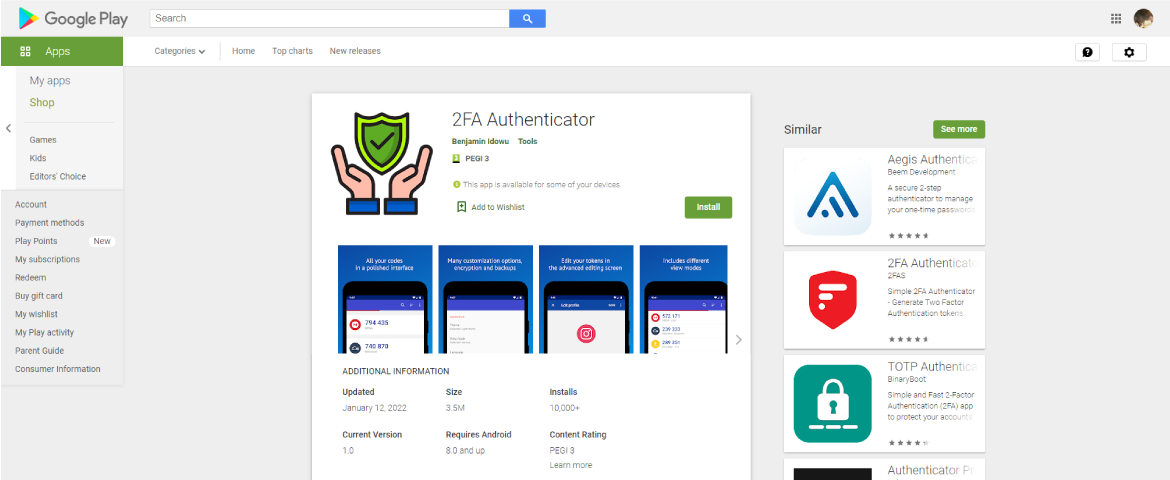

Die Forscher von Pradeo haben eine gefährliche mobile Anwendung namens 2FA Authenticator entdeckt, die über Google Play verbreitet und von mehr als 10.000 Nutzern installiert wurde. Wir haben die Anwendung als Trojaner-Dropper identifiziert, da sie von Cyberkriminellen genutzt wird, um heimlich Malware auf den mobilen Geräten der Nutzer zu installieren. Unsere Analyse ergab, dass der Dropper automatisch eine Malware namens Vultur installiert, die auf Finanzdienstleistungen abzielt, um die Bankdaten der Nutzer zu stehlen. Benutzern dieser App wird empfohlen, sie sofort zu löschen; wir haben das Google Play-Team über unsere Entdeckung informiert.

Application ID

https://play.google.com/store/apps/details?id=com.privacy.account.safetyapp

2FA Authenticator

com.privacy.account.safetyapp

Version 1.0

10,000+ Installationen

Eine gut versteckte bösartige Anwendung

Die Anwendung namens 2FA Authenticator ist ein Dropper, der zur Verbreitung von Malware auf den Geräten seiner Nutzer eingesetzt wird. Sie wurde entwickelt, um legitim zu wirken und einen echten Dienst anzubieten. Zu diesem Zweck verwendeten die Entwickler den Open-Source-Code der offiziellen Aegis-Authentifizierungsanwendung, in den sie bösartigen Code einfügten. Auf diese Weise ist die Anwendung erfolgreich als Authentifizierungswerkzeug getarnt, so dass sie unauffällig bleibt.

Ein automatisierter Angriff in zwei Phasen

Erste Phase des Angriffs: Profiling

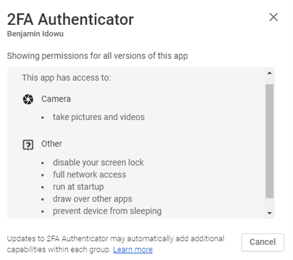

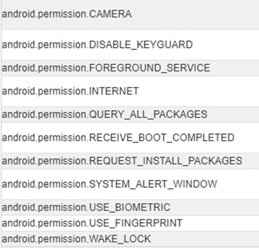

Anders als die offizielle Aegis-Anwendung, nach der sie entwickelt wurde, fordert 2FA Authenticator kritische Berechtigungen an, die es in seinem Google Play-Profil nicht offenlegt.

Diese versteckten Berechtigungen und der bösartige Code, den die Anwendung ausführt, ermöglichen es ihr, automatisch:

- Sammeln und Senden der Anwendungsliste und der Lokalisierung der Benutzer an die Täter, damit diese die Informationen nutzen können, um gezielte Angriffe auf Personen in bestimmten Ländern durchzuführen, die bestimmte mobile Anwendungen verwenden, anstatt massive ungezielte Angriffskampagnen durchzuführen, bei denen die Gefahr bestünde, dass sie enttarnt werden,

- Deaktivieren der Tastensperre und aller damit verbundenen Passwortsicherungen,

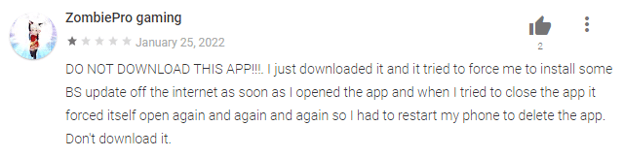

- Herunterladen von Anwendungen von Drittanbietern unter dem Deckmantel angeblicher Updates,

- Ungehindert Aktivitäten durchführen, auch wenn die Anwendung ausgeschaltet ist,

- Overlay von anderer mobiler Anwendungen unter Verwendung einer kritischen Berechtigung namens SYSTEM_ALERT_WINDOW, für die Google angibt: "Nur sehr wenige Apps sollten diese Berechtigung verwenden; diese Fenster sind für die Interaktion mit dem Benutzer auf Systemebene gedacht."

| 2FA Authenticator-Berechtigungen, die auf Google Play offengelegt | 2FA Authenticator-Berechtigungen, die angefordert werden |

|

|

Zweite Phase des Angriffs: Installation von Banking-Malware

Unsere Forscher fanden heraus, dass die zweite Phase des Angriffs von den Informationen abhängt, die der Dropper zunächst über seine Nutzer sammelt. Wenn einige Bedingungen erfüllt sind, ergab unsere Analyse, dass der Dropper Vultur installiert, eine fortschrittliche und relativ neue Art von Malware, die hauptsächlich auf Online-Banking-Schnittstellen abzielt, um die Anmeldedaten und andere wichtige Finanzdaten der Benutzer zu stehlen.

Hinweis eines Nutzers, der vor bösartigem Verhalten warnt.

Bitte verwechseln Sie diese bösartige Anwendung nicht mit 2FA Authenticator (2FAS), Paket: com.twofasapp.

Es handelt sich um unterschiedliche Anwendungen.

.png)