Smartphones und Tablets stellen den ersten Zugang zum Internet dar. Diese Entwicklung hat herbeigeführt, dass viele unbekannte Wi-Fi-Netzwerke geschaffen wurden, mit denen sich Menschen von fast überall aus verbinden können. Für Hacker bietet diese eine neue Angriffsfläche. Vor allem die wachsende Anzahl öffentlicher Netzwerke und deren Benutzer hat die Angriffschancen im Man-In-The-Middle-Bereich erhöht.

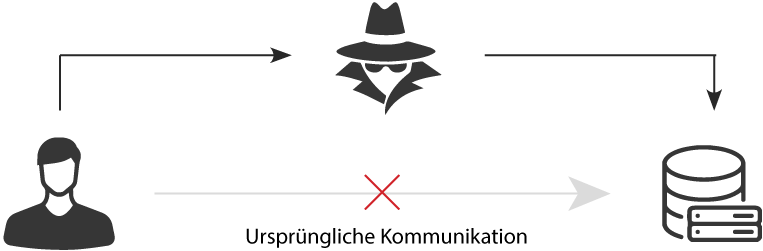

Ein Man-in-The-Middle-Angriff, auch bekannt unter dem Kürzel MITM, findet statt, wenn eine Kommunikation zwischen zwei Parteien von einer externen Instanz abgefangen wird. Der Täter belauscht entweder die Kommunikation oder nimmt die Identität eine der beiden Parteien an, und lässt sie als regulären Datenaustausch erscheinen.

Die Man in the Middle-Cyberangriffe richten sich an Benutzer von Geschäftsemail-Konten, Finanzanwendungen und E-Commerce-Websites, um ihre Kontodaten, Anmeldeinformationen, Bankkonten oder Kreditkartennummern zu stehlen. Zum Ziel werden Identitätsdiebstahl, unerlaubte Geldüberweisungen oder Durchführung der Passwortänderungen gesetzt.

Wie funktioniert ein Man-In-The-Middle-Angriff ?

In den meisten Fällen wird die Kommunikation zwischen zwei Parteien über eine WLAN-Hotspot-Verbindung unterbrochen. Hierfür erstellen Hacker unterschiedliche Hotspots mit freiem Zugriff unter Verwendung legitimer Namen und stellen sie der Öffentlichkeit zur Verfügung. Sobald der Benutzer sein Gerät mit dem schädlichen Hotspot verbindet, wird der Online-Datenaustausch vom Hacker abgefangen.

In einigen anderen Fällen verwenden Hacker IP-, ARP- oder DNS-Spoofing-Techniken, um ihre Website anstelle der vom Benutzer eingegebene ursprüngliche Website anzuzeigen. Dazu verbergen sie ihre Identität hinter einer vertrauenswürdigen IP-Adresse (IP-Spoofing) oder beantworten ARP- oder DNS-Anforderungen mit ihrer eigenen bösartigen IP-Adresse (ARP / DNS-Spoofing). Diese Art von MITM-Angriff zielt hauptsächlich auf Finanzwebseiten ab.

Wozu führt ein Man-In-The-Middle-Angriff ?

Sobald ein Hacker in der Lage ist, Daten abzufangen, kann er die Kommunikation entweder ausspionieren oder sie aus verschiedenen Gründen manipulieren:

- Daten- und Identitätsdiebstahl: Ein Man-In-The-Middle-Angriff gibt dem Hacker Zugriff auf die Anmeldeinformationen der Konten. Sobald er diese Details gespeichert hat, kann er auf sensible Geschäftsdaten (Kontakte, Kundenliste, Verträge usw.) und natürlich auf Konten zugreifen und diese stehlen.

- Unerlaubter Geldtransfer: Hacker fangen häufig die Anmeldeinformationen von Geschäftsemail Accounts ab, um auf die E-Mails der Mitarbeiter zuzugreifen und deren Inhalte auszuspähen. Der Hacker kann beobachten, wenn z.B. der Kunde die Bankverbindung des Unternehmens für Abbezahlung einer Rechnung anfragt. So wird er das E-Mail-Konto des Angestellten nutzen, um seine eigenen Bankdaten anstelle der Bankdaten des Unternehmens zu übersenden. Der Kunde überweist das Geld auf das Bankkonto des Angreifers. Der Hacker kann auch die Anmeldeinformationen der Bankanwendung abrufen, um eine Verbindung zu den Benutzerkonten herzustellen und sich Geld überweisen.

Wie können Mitarbeiter vor MITM-Angriffen geschützt werden ?

Erstens sollten die Mitarbeiter zwei grundlegende Sicherheitsvorschriften kennen:

- Stellen Sie keine Verbindung zu öffentlichen Wi-Fi-Hotspots her ( sehr hohes Risiko bei Anmeldung ohne Login), insbesondere wenn Sie auf sensible Daten zugreifen, einen Geldüberweisung tätigen oder auf ein geschäftliches E-Mail-Konto zugreifen möchten.

- Überprüfen Sie automatisch, die von Ihrem Browser bereitgestellte Zertifikatauthentizität, und schließen Sie die Websites, die als unsicher oder betrügerisch gekennzeichnet sind.

Zweitens, die Unternehmen sollen ihre Sicherheitsrichtlinien definieren, die sich an das Risiko des Datendiebstahl orientieren. Ebenfalls wird der Einsatz einer Mobile Threat Defense-Lösung empfohlen, um die Richtlinien durchzusetzen und zu verstärken. Durch die Verwendung einer MTD-Lösung können Netzwerk-, Betriebssystem- und App-Sicherheitsbedrohungen verhindert werden, während die Geräte der Mitarbeiter auf die Einhaltung der Sicherheitsrichtlinien des Unternehmens überwacht werden.

Vielleicht interessiert Sie auch:

- Pradeo Security Mobile Threat Defense

- Leitfaden für Mobile Threat Defense 2018

.png)

.png)