Diese Woche entdeckte unsere Engine zwei Spyware-Programme, die sich im Google Play Store versteckten und bis zu 1,5 Millionen Nutzer betrafen. Beide Anwendungen stammen vom selben Entwickler, geben sich als Dateiverwaltungsanwendungen aus und weisen ähnliche bösartige Verhaltensweisen auf. Sie sind so programmiert, dass sie ohne Zutun des Nutzers gestartet werden und sensible Nutzerdaten unbemerkt an verschiedene bösartige Server in China weiterleiten. Wir haben Google über diese Entdeckung informiert.

Wie erkennt man diese Spyware?

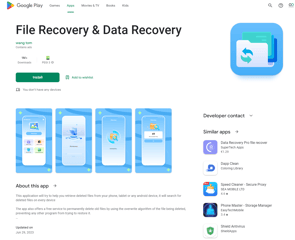

File Recovery & Data Recovery - com.spot.music.filedate - 1M+ Installs

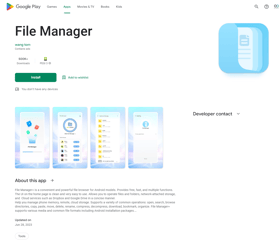

File Manager - com.file.box.master.gkd - 500K+ Installs

Verschlüsselte Daten: Von der Kontaktliste bis zu allen Medien...

Im Google Play Store geben die Profile der beiden oben genannten Anwendungen an, dass sie keine Daten von den Geräten der Nutzer sammeln, was wir für eine Fehlinformation halten. Darüber hinaus geben sie an, dass die Nutzer im Falle einer Datenerfassung nicht deren Löschung beantragen könnten, was gegen die meisten Datenschutzgesetze wie die DSGVO verstößt.

-1.png?width=432&height=215&name=MicrosoftTeams-image%20(2)-1.png)

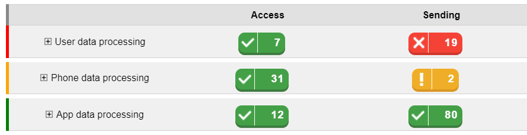

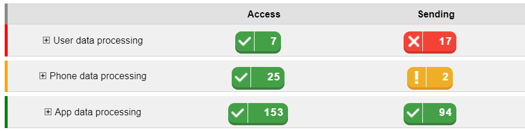

Die Berichte unserer Verhaltensanalyse-Engine zeigen, dass beide Spyware-Programme sehr persönliche Daten von ihren Zielpersonen sammeln, um sie an eine große Anzahl von Zielen zu senden, die sich meist in China befinden und als bösartig identifiziert werden. Zu den gestohlenen Daten gehören:

- Kontaktlisten der Benutzer aus dem Gerät selbst und aus allen verbundenen Konten wie E-Mail, soziale Netzwerke usw.

- In der Anwendung zusammengestellte Medien: Bilder, Audio- und Videoinhalte

- Benutzerstandort in Echtzeit

- Mobile Landesvorwahl

- Name des Netzbetreibers

- Netzcode des SIM-Anbieters

- Versionsnummer des Betriebssystems, die, wie bei der Pegasus-Spyware, zu einem anfälligen System-Exploit führen kann

- Gerätemarke und -modell

Konkret führt jede Anwendung mehr als hundert Übertragungen der gesammelten Daten durch, eine Menge, die so groß ist, dass sie selten beobachtet wird.

File Manager

File Recovery & Data Recovery

Heimtückische Verhaltensweisen, die der Hacker einsetzt, um seinen Erfolg zu steigern

- Legitim aussehen: Wenn wir in Anwendungsspeichern navigieren, neigen wir zu der Annahme, dass Anwendungen, die in großem Umfang installiert wurden, vertrauenswürdig und leistungsfähig sind. In diesem Fall weisen beide Spionageprogramme eine große Nutzerzahl auf, haben aber keine Bewertungen. Wir glauben, dass der Hacker eine Installationsfarm oder Emulatoren für mobile Geräte verwendet hat, um diese Zahlen zu fälschen, damit seine Anwendungen in den Kategorielisten der Stores besser platziert sind und ihre scheinbare Legitimität erhöht wird.

- Weniger Benutzerinteraktion erforderlich: Oft installieren Benutzer Anwendungen, die sie gar nicht benutzen. Für die meisten Schadprogramme bedeutet dies, dass der Angriff erfolglos ist. Um dieses Hindernis zu überwinden, können File Manager und File Recovery & Data Recovery durch die erweiterten Berechtigungen, die sie verwenden, einen Neustart des Geräts veranlassen. Dies ermöglicht es den Anwendungen, sich beim Neustart automatisch zu starten und auszuführen.

- Verhinderung der Deinstallation: Häufig wird angenommen, dass auf einem Android-Mobilgerät nach der Installation einer Anwendung deren Symbol immer auf dem Startbildschirm angezeigt wird. Das ist jedoch nicht der Fall, und eine Anwendung kann ihr Symbol einfach aus der allgemeinen Ansicht ausblenden. Diese beiden Dateiverwaltungsanwendungen nutzen diese Technik, um ihre Deinstallation zu erschweren. Um sie zu löschen, müssen die Benutzer die Anwendungsliste in den Einstellungen aufrufen.

Unsere Sicherheitsempfehlungen

Zunächst raten wir allen, die diese Anwendungen verwenden, sie zu löschen.

Als Einzelperson:

- Laden Sie keine Anwendungen herunter, die nicht von Tausenden von Nutzern bewertet wurden.

- Lesen Sie Bewertungen, wenn es welche gibt; sie spiegeln in der Regel die wahre Natur der Anwendung wider

- Lesen Sie immer sorgfältig die Genehmigungen, bevor Sie sie akzeptieren

Als eine Organisation:

- Sensibilisierung der Mitarbeiter für mobile Bedrohungen

- Automatisieren Sie die Erkennung und Reaktion auf mobile Bedrohungen, um den Benutzern eine sichere Flexibilität zu bieten.

- Überprüfen von Anwendungen

- Verhindern Sie deren Start, wenn sie nicht mit Ihrer Sicherheitsrichtlinie übereinstimmen

.png)