Cet article est régulièrement mis à jour avec de nouvelles applications mobiles infectées par le malware Joker mais qui sont encore disponibles au téléchargement sur Google Play. Nous alertons toujours Google de nos découvertes.

Mise à jour : Mardi 5 juillet 2022

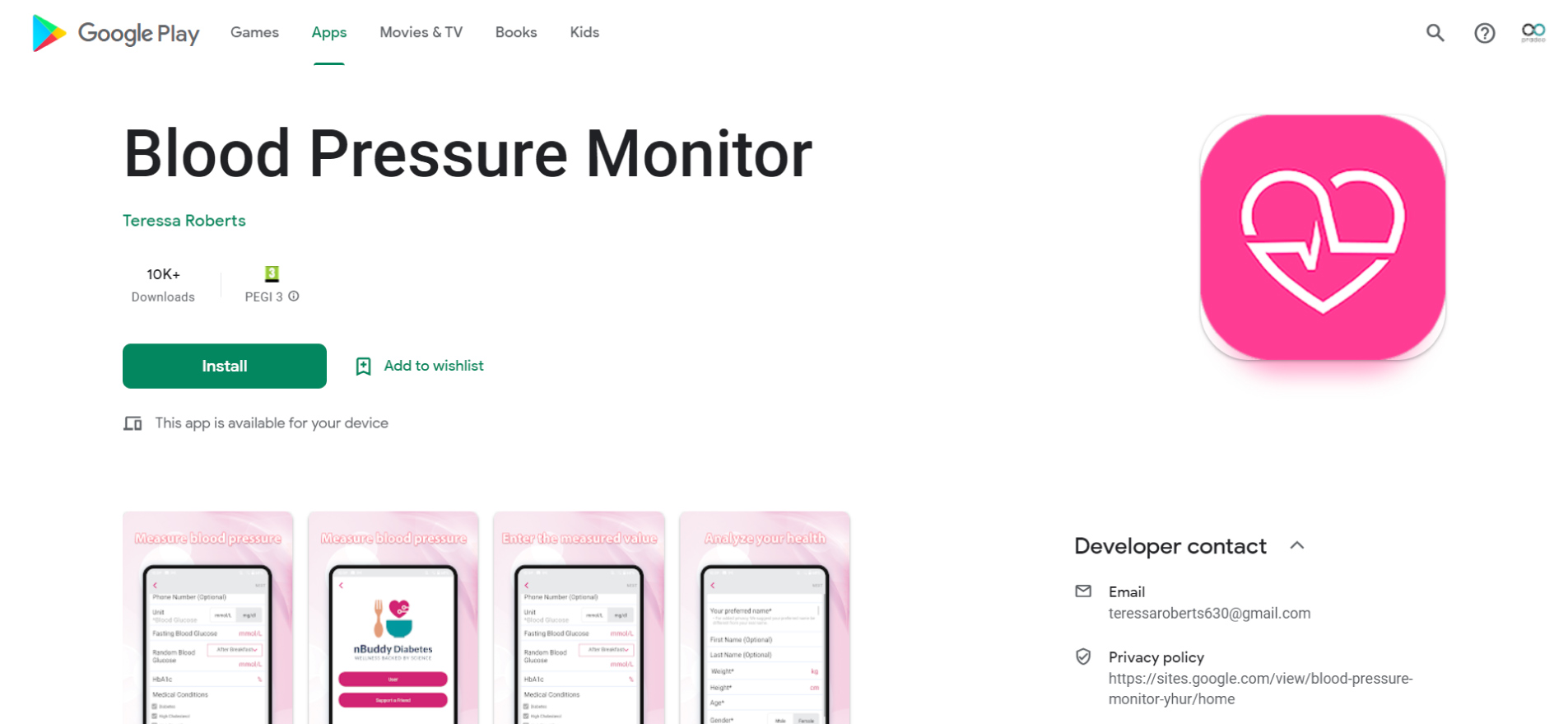

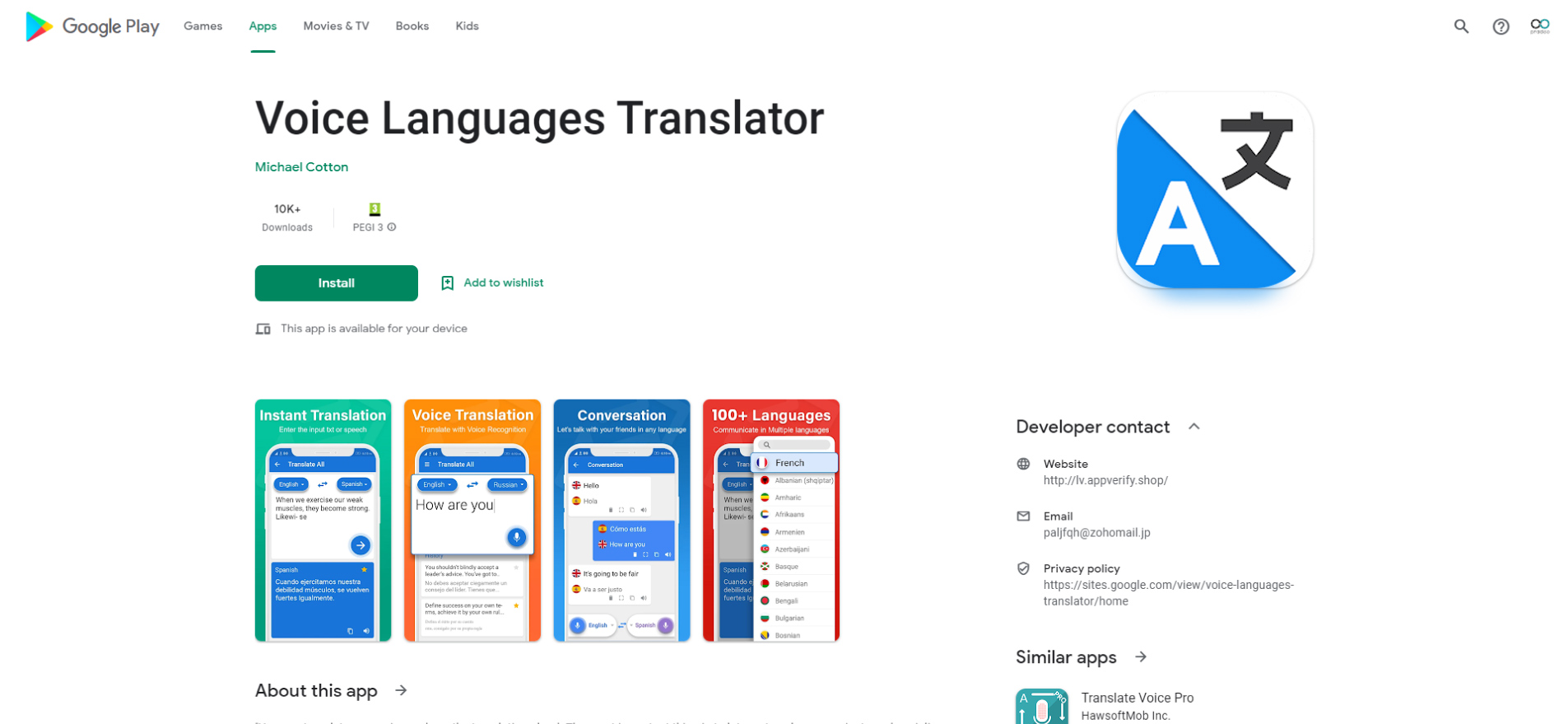

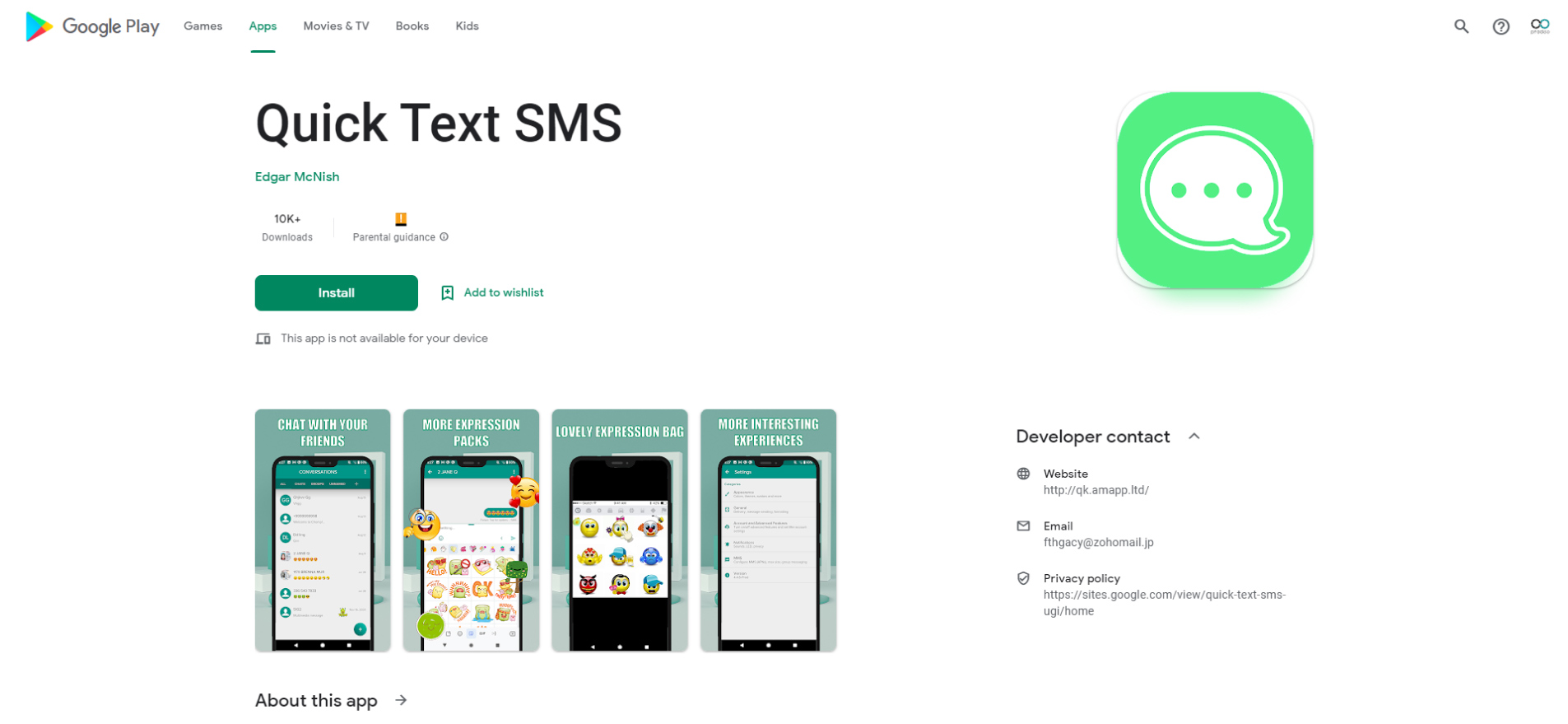

Pradeo vient d'identifier quatre applications mobiles Android infectées du malware Joker et agissant également comme dropper, deux d'entre elles sont encore actuellement disponibles au téléchargement sur Google Play. Conjointement, elles ont été installées par plus de 100 000 d'utilisateurs.

Joker est classé dans la catégorie Fleeceware, car son activité principale est de s'abonner secrètement à des services payants ou d'envoyer des SMS/de passer des appels vers des numéros surtaxés, à l'insu des utilisateurs. En utilisant le moins de code possible et en le dissimulant soigneusement, Joker génère une empreinte très discrète qui peut être difficile à détecter. Au cours des trois dernières années, le malware a été retrouvé dissimulé dans des milliers d'applications.

Il est conseillé aux utilisateurs d'immédiatement supprimer ces applications de leur mobiles pour éviter d'être victime de fraude:

Comment le malware fonctionne-t-il ?

Notre analyse des applications ci-dessus montre qu'elles utilisent divers mécanismes pour commettre des fraudes, en réalisant des achats in-app ou en envoyant des SMS vers des numéros surtaxés.

Pour contourner les protocoles d'authentification à deux facteurs lors des achats in-app, Smart SMS Messages et Blood Pressure monitor interceptent les mots de passe à usage unique. Pour ce faire, la première lit simplement les SMS et fait des captures d'écran, la seconde intercepte le contenu des notifications. Les victimes ne s'aperçoivent de la fraude que lorsqu'elles reçoivent leur facture de téléphone portable, potentiellement des semaines après que le piratage ait commencé.

Autre point commun de ces applications, toutes sont capables d'installer des programmes sur les mobiles des utilisateurs, elles se transforment ainsi en Dropper pour potentiellement transmettre des logiciels malveillants encore plus dangereux.

En regardant de plus près ces quatre applications, nous avons remarqué des éléments récurrents dans les malware sur Google Play qui pourraient aider les utilisateurs à anticiper leur nature malveillante. Tout d'abord, les comptes de leurs développeurs ne comportent qu'une seule application. En général, une fois qu'ils sont bannis du store, ils en créent simplement d'autres. Deuxièmement, les règles de confidentialité des ces applis sont très courtes, souvent copiées-collées, ne révèlent jamais toute l'étendue des activités que les applications peuvent effectuer et sont hébergées sur un Google Doc ou un Google Site. Enfin, ces applications ne sont jamais liées à un nom d'entreprise ou à un site web.

Applications précédemment infectées

Beautiful Themed Keyboard

Package: com.expression.kept.current.keyboardthemes

Version: 3.6

Installations: 5.000+

All Wallpaper Messenger

Package: com.estarpro.liteSMS

Version: 2.2.0

Installations: 100.000+

Angina Reports

Package: com.anbackward.reportsanginahealthy

Version: 1.05.20

Installations: 5.000+

Moon Horoscope

Package: com.hearite.moonhoroscope

Version: 51.5

Installations: 10.000+

Color Message

Package: com.guo.smscolor.amessage

Version: 3.1

Installations: 100.000+

Safety AppLock

Package: applock.safety.protect.apps

Version: 6.5

Installations: 10.000+

Convenient Scanner 2

Package: com.convenient.scanner.tb

Version: 14.0.4

Installations: 100.000+

Push Message-Texting&SMS

Package: sms.pushmessage.messaging

Version: 4.13

Installations: 10.000+

Emoji Wallpaper

Package: tw.hdwallpaperthemes.emoji.wallpaper

Version: 14.3

Installations: 10.000+

Separate Doc Scanner

Package: sk.pdf.separatedoc.scanner

Version: 2.0.74

Installations: 50.000+

Fingertip GameBox

Package: com.theone.finger.games

Version: 3.0.7

Installations: 1000+

Pour plus d’informations, écrivez à roxane.suau@pradeo.com

.png)