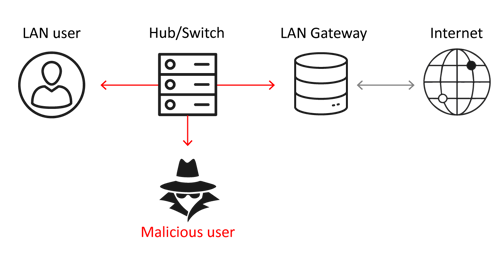

Das ARP-Protokoll (Address Resolution Protocol) wurde erstmals 2001 unter dem Unix-System eingeführt und ermöglicht die Herstellung einer Kommunikation, indem es in einem lokalen Netzwerk die IP-Adresse und die MAC-Adresse (Media Access Control) eines Geräts zuordnet. Der Angriff, der dieses Protokoll ausnutzt, ARP-Spoofing oder ARP-Poisoning genannt, ermöglicht es einem Hacker, die im Netzwerk ausgetauschten Informationen für seinen eigenen Computer, sein Handy, seinen Server usw. zu missbrauchen. Diese Art von Angriffen, die in der Regel auf Computer abzielt, kann auch auf Mobilgeräte und IoT-Geräte angewendet werden.

Was ist das ARP-Protokoll?

Um Ethernet-Rahmen während eines Netzwerkaustauschs zu erstellen, verbindet das ARP-Protokoll die MAC-Adresse eines Geräts mit einer IP-Adresse. Damit der Rahmen vollständig ist und die Daten übertragen werden können, müssen die MAC- und die IP-Adresse miteinander verknüpft werden. Die Rolle von ARP ist daher eine Voraussetzung für einen sicheren Austausch im Netz.

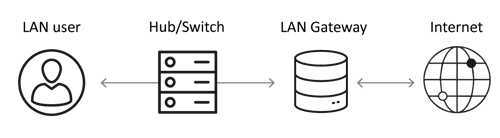

Klassik Routing

Routing unter ARP-Angriff

Genauer gesagt, funktioniert das Protokoll in drei Schritten:

- Neue eingehende Anfrage: Ein Gerät möchte ein Netzwerkpaket an einen Empfänger senden, dessen IP-Adresse bekannt ist.

- Auflösung: Da eine Kommunikation nur über die IP-Adresse nicht möglich ist, ordnet die ARP-Tabelle die empfangene IP-Adresse einer MAC-Adresse zu.

- Absenden der Anfrage: Wenn die ARP-Tabelle keine MAC-Adresse kennt, die sie zuordnen kann, sendet der Absender eine ARP-Anfrage, um das Netz abzufragen und die fehlende MAC-Adresse zu erhalten.

ARP-Spoofing: Funktionen und Zwecke

Verkehrshijacking

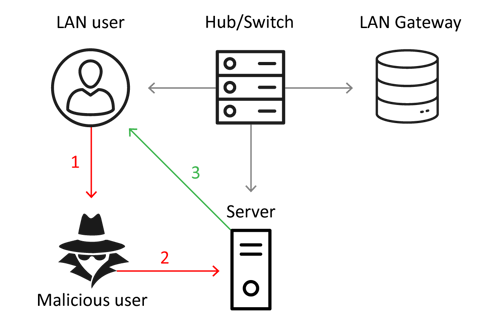

Das Ziel von ARP-Poisoning ist es, Pakete zu entführen, die zwischen einem legitimen Benutzer und einem Server ausgetauscht werden. Klingt das wie ein Man-in-the-Middle-Angriff? Nun, das ist normal, denn ARP-Poisoning oder Spoofing ist ein Schritt vom Man-in-the-Middle!

Im Falle einer Umleitung zum Stehlen von Informationen spioniert der Hacker die ausgetauschten Pakete aus, leitet sie aber an den rechtmäßigen Server weiter. So bemerkt der Benutzer keinen Unterschied, schöpft keinen Verdacht und die Spionage nimmt ihren Lauf.

- Der Benutzer initiiert eine Kommunikation, die aufgrund einer vom Hacker gefälschten ARP-Tabelle dem Anschein nach normal aufgebaut wird.

- Der Hacker fängt die Informationen ab, die über das Netz laufen, und leitet sie an den Server weiter.

- Der Server antwortet korrekt auf die ursprüngliche Anfrage, alles scheint normal zu sein.

Dienstverweigerung (DoS)

In einem anderen Zusammenhang kann ein Hacker den Netzverkehr eines Unternehmens ganz oder teilweise unterbrechen, um sein Informationssystem und seinen Betrieb lahm zu legen. Dazu sind die Schritte identisch mit dem ersten, oben erläuterten Fall, aber die abgefangene Kommunikation wird nicht an den Server weitergeleitet. Die Informationen gehen dann direkt an den Hacker und werden dort blockiert. Dieser Angriff ist nicht sehr diskret und führt zu einem Denial-of-Service. Er kann zusätzlich zu einer Lösegeldforderung eingesetzt werden, um das Netz wiederherzustellen.

Wie kann man sein Gerät vor ARP-Poisoning schützen?

Pradeo Security Mobile Threat Defense schützt mobile Flotten vor ARP-Spoofing/ARP-Poisoning, indem es die Integrität der Geräteverbindungen in Echtzeit überwacht.

Weitere Informationen finden Sie auf unserer Mobile Threat Defense-Seite.

.png)

.png)