Wir haben gestern bei Google Play eine bösartige mobile Anwendung mit mehr als 10.000 Installationen namens "Daily Food Diary" entdeckt. Der Cyberkriminelle, der diese App veröffentlicht hat, hat die Sicherheit von Play Protect umgangen, indem er den Schadcode tief verschleiert hat. Nachdem die Malware gemeldet wurde, wurde sie heute Morgen aus dem offiziellen Store gelöscht. Benutzern wird empfohlen, es umgehend von ihren Geräten zu deinstallieren.

Name: Daily Food Diary

Paket: com.dailyapp.fooddiary

Version: 22

Installiert: 10.000+

Daily Food Diary gibt vor, eine legitime App zu sein, mit der Sie Fotos von Ihren Mahlzeiten machen und Essenswarnungen einrichten können. Es verfügt über ein sehr minimales Design und einige grundlegende Funktionen ohne wirklichen Zweck. In der Tat ist die wahre Natur der App bösartig.

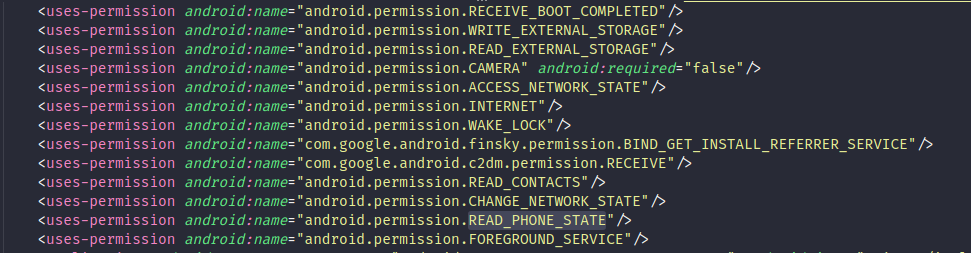

Wenn Benutzer es starten, werden sie sofort an die Geräteeinstellungen gesendet, damit die App beim Start automatisch ausgeführt werden kann (Berechtigung für den Vordergrunddienst). Außerdem wird die App so eingestellt, dass sie immer im Hintergrund ausgeführt wird (Wake-Lock-Berechtigung). Wenn sich Benutzer auf der App-Oberfläche befinden, werden Exit-Versuche überschrieben, um das Schließen zu erschweren.

Daily Food Diary fragt wiederholt nach Berechtigungen für den Zugriff auf die Kontaktliste. Wenn diese abgerufen werden, werden die Kontaktinformationen direkt in einen unbekannten externen Speicher übertragen. Außerdem werden Telefonanrufe verwaltet, um eingehende Anrufe möglicherweise abzulehnen, die vorübergehend verhindern würden, dass die App im Hintergrund ausgeführt wird. Andere Codezeilen scheinen mit der Joker-Malware in Zusammenhang zu stehen.

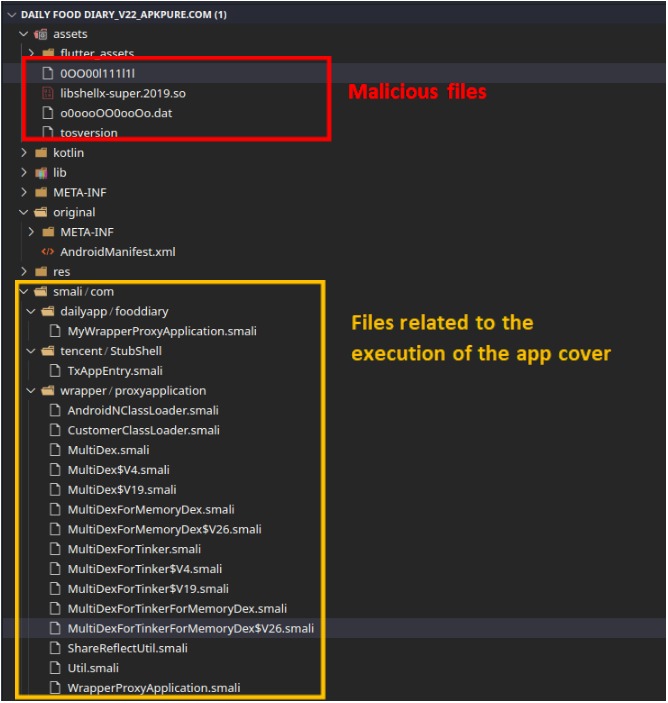

Eine raffinierte Mischung aus Verschleierung und Verschlüsselung

Um seine wahren Absichten zu verbergen, wird der schädliche Code von Daily Food Diary in einer verschlüsselten Datei namens 0OO00l111l1l versteckt. Andere Dateien enthalten die native Bibliothek, die den Schadcode entschlüsseln kann, damit er ausgeführt werden kann (libshellx-super.2019.so), den Verschlüsselungsschlüssel (tosversion) und zusätzliche Ressourcen (o0oooOO0ooOo.dat).

Um bei der dynamischen Analyse unentdeckt zu bleiben, führt die App ihr böswilliges Verhalten nicht aus, wenn sie in einem Emulator ausgeführt wird.

TOSversion:

Permissions:

.png)